Vazamentos de DNS, WebRTC e TLS: como evitar que seu endereço IP e impressão digital sejam expostos

16/12/2025

Markus_automation

Expert in data parsing and automation

Você pode mudar seu endereço IP, falsificar sua impressão digital e trabalhar através de um navegador antidetecção — ainda assim, os sites procuram maneiras de descobrir quem você é. E muitas vezes eles têm sucesso por causa de vazamentos ocultos do seu endereço IP ou impressão digital.

Essas nuances se tornam ainda mais críticas ao trabalhar com várias contas, já que quaisquer similaridades extras podem revelar uma conexão entre elas. Leia este artigo para entender os tipos mais comuns de vazamentos — DNS, WebRTC e TLS — e aprenda como lidar com eles.

Índice

Vazamentos de DNS: como o DNS pode revelar seu IP

DNS (Sistema de Nomes de Domínio) é o sistema que converte nomes de domínio em endereços IP. Toda vez que você visita um site, seu computador envia uma solicitação de DNS para descobrir o endereço IP dos servidores do site de destino.

O problema surge quando essas solicitações de DNS passam por um túnel seguro e vão diretamente para os servidores do seu ISP. É exatamente assim que ocorre um vazamento de DNS: seus servidores DNS reais continuam a revelar informações sobre você, apesar da máscara de IP. Em tais casos, mesmo quando você está conectado através de um proxy ou VPN, qualquer recurso que realiza uma verificação pode ver solicitações enviadas aos servidores DNS do seu ISP, determinar sua localização geográfica real e, por fim, levantar suspeitas sobre seu endereço IP.

Em outras palavras, solicitações de DNS que contornam um proxy podem facilmente revelar sua localização real, comprometendo o anonimato da conexão proxy e gerando sinais de alerta para o serviço que está verificando você.

As principais causas de vazamentos de DNS são configurações inadequadas ou comportamento específico da rede. Alguns serviços de proxy não direcionam solicitações de DNS de forma alguma, ou seu sistema operacional pode ter provedores de DNS codificados.

Você pode verificar vazamentos de DNS usando serviços especiais, como Teste de Vazamento de DNS ou Browserleaks. Eles exibem uma lista de servidores DNS que estão lidando com suas solicitações. Se você vir servidores DNS do seu país ou servidores usados pelo seu ISP doméstico, sua anonimidade foi comprometida.

Como se proteger contra vazamentos de DNS

Primeiramente, certifique-se de que o proxy que você utiliza direciona as solicitações de DNS por um canal seguro. Quanto aos serviços VPN, muitos deles incluem proteção interna contra vazamentos de DNS. Se você estiver configurando o DNS manualmente, pode definir explicitamente servidores DNS públicos confiáveis em suas configurações de rede, como Cloudflare DNS (1.1.1.1) ou Google DNS (8.8.8.8). Isso garante que as solicitações de resolução de nome sejam direcionadas para servidores DNS neutros, em vez de DNS do seu ISP. Existem também ferramentas de proxificação e firewalls que interceptam todas as solicitações de DNS do sistema e as forçam através do túnel da VPN.

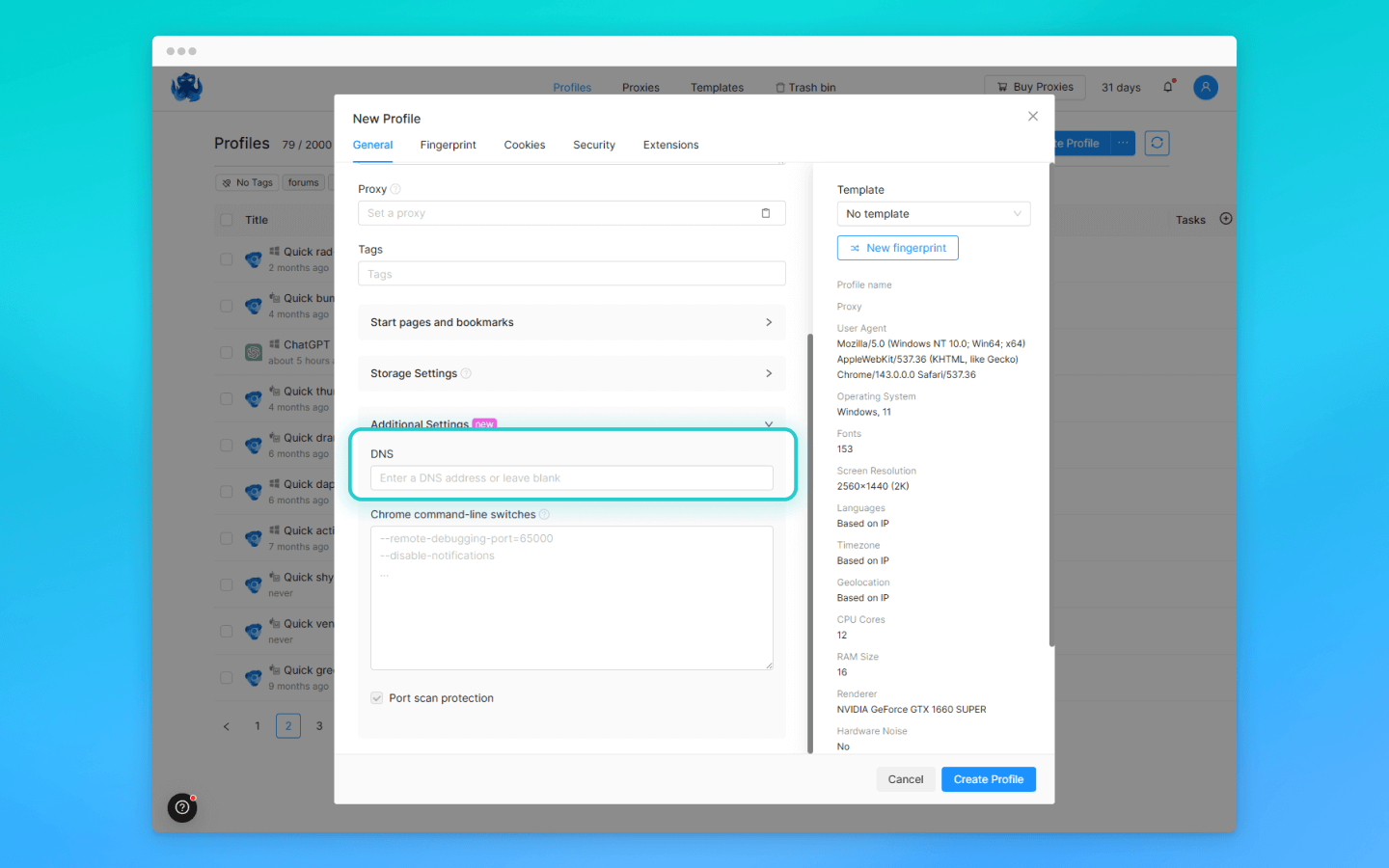

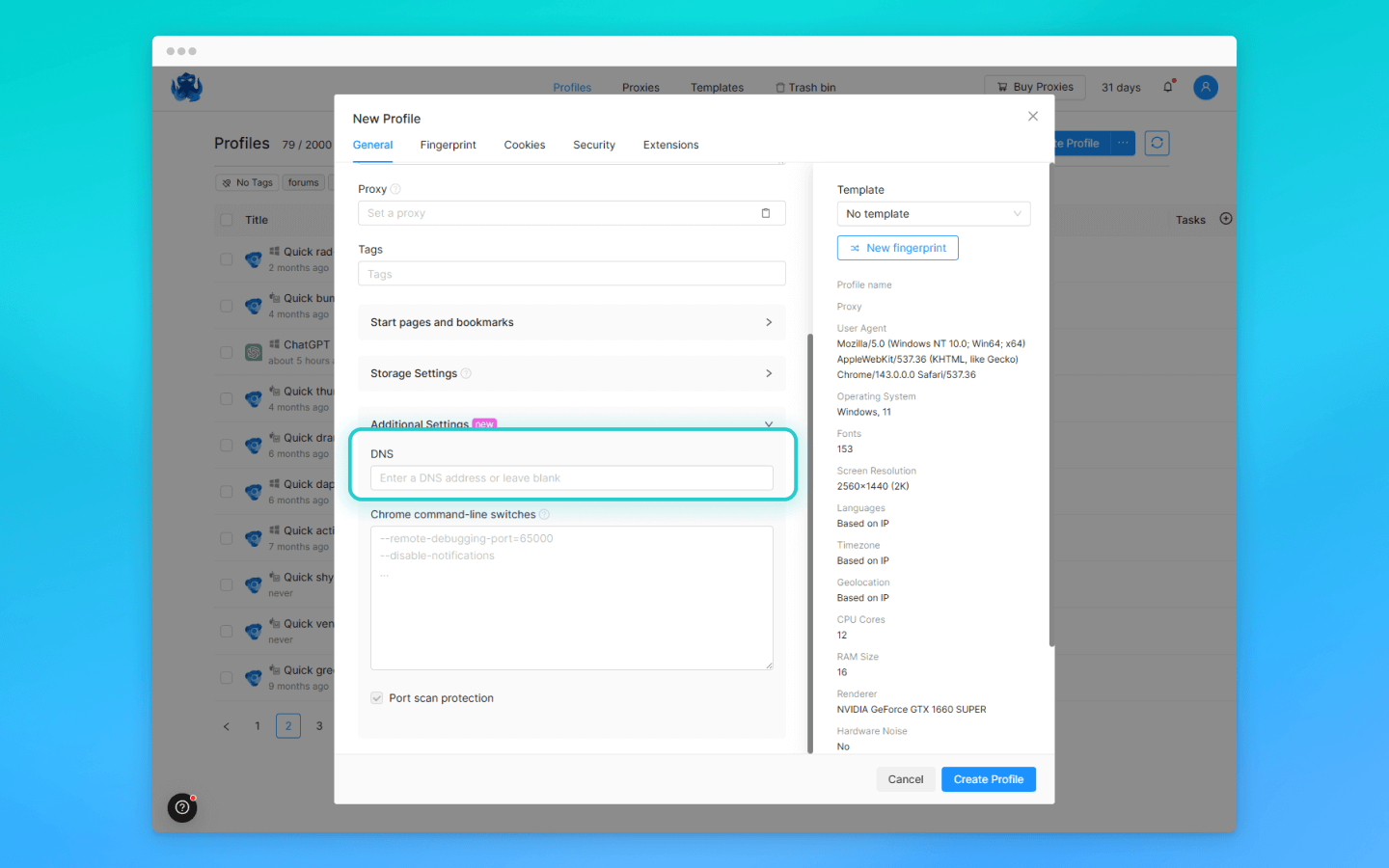

E os navegadores antidetecção? O Octo Browser, por exemplo, resolve esse problema no nível do perfil: por padrão, todas as solicitações de DNS são vinculadas ao proxy em uso, para que os usuários comuns não precisem configurar nada. Para usuários avançados, Octo permite especificar manualmente um servidor DNS personalizado nas configurações do perfil. O sistema é projetado para que o navegador não possa “perguntar” nada ao ISP local — todas as solicitações de DNS seguem a mesma rota que o resto do tráfego.

Vazamentos de WebRTC: como o navegador expõe seu endereço IP via P2P

O WebRTC (Comunicação em Tempo Real na Web) é uma tecnologia para transmitir áudio, vídeo e dados diretamente entre navegadores (ponto a ponto). Ele permite baixa latência e tráfego criptografado para videochamadas, conferências web e jogos online.

No entanto, o WebRTC tem uma grande desvantagem: permite que qualquer site obtenha seu endereço IP real, mesmo se você estiver usando um proxy. Um vazamento de WebRTC funciona da seguinte forma: quando o navegador estabelece uma conexão P2P, ele usa o protocolo ICE e envia solicitações para servidores STUN para determinar seus endereços de rede (tanto locais quanto externos) para comunicação. Este processo não requer permissões especiais — ao contrário do acesso à câmera ou geolocalização, não há prompts pop-up. Como resultado, um usuário pode nem perceber que um site descobriu seu endereço IP real usando um script oculto.

O que é ainda mais interessante é que, mesmo quando você usa uma VPN, o navegador pode relatar seu endereço IP externo real do ISP ao servidor STUN, contornando o túnel da VPN. Do ponto de vista do anonimato, isso é uma vulnerabilidade crítica: um único pedido de WebRTC pode destruir toda a sua configuração de disfarce. Dito isso, com uma configuração adequada, seu endereço IP não será vazado.

Como se proteger contra vazamentos de WebRTC

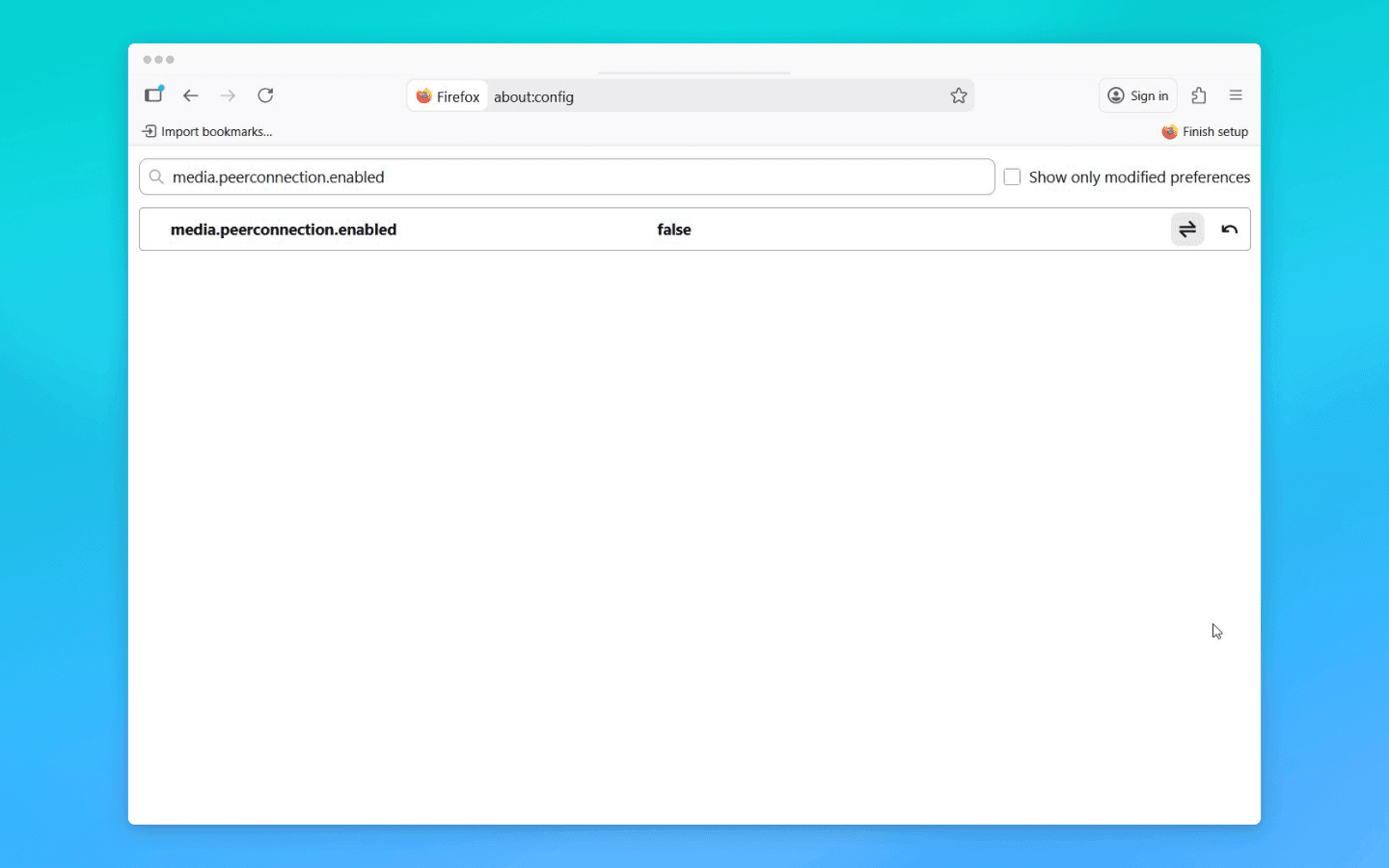

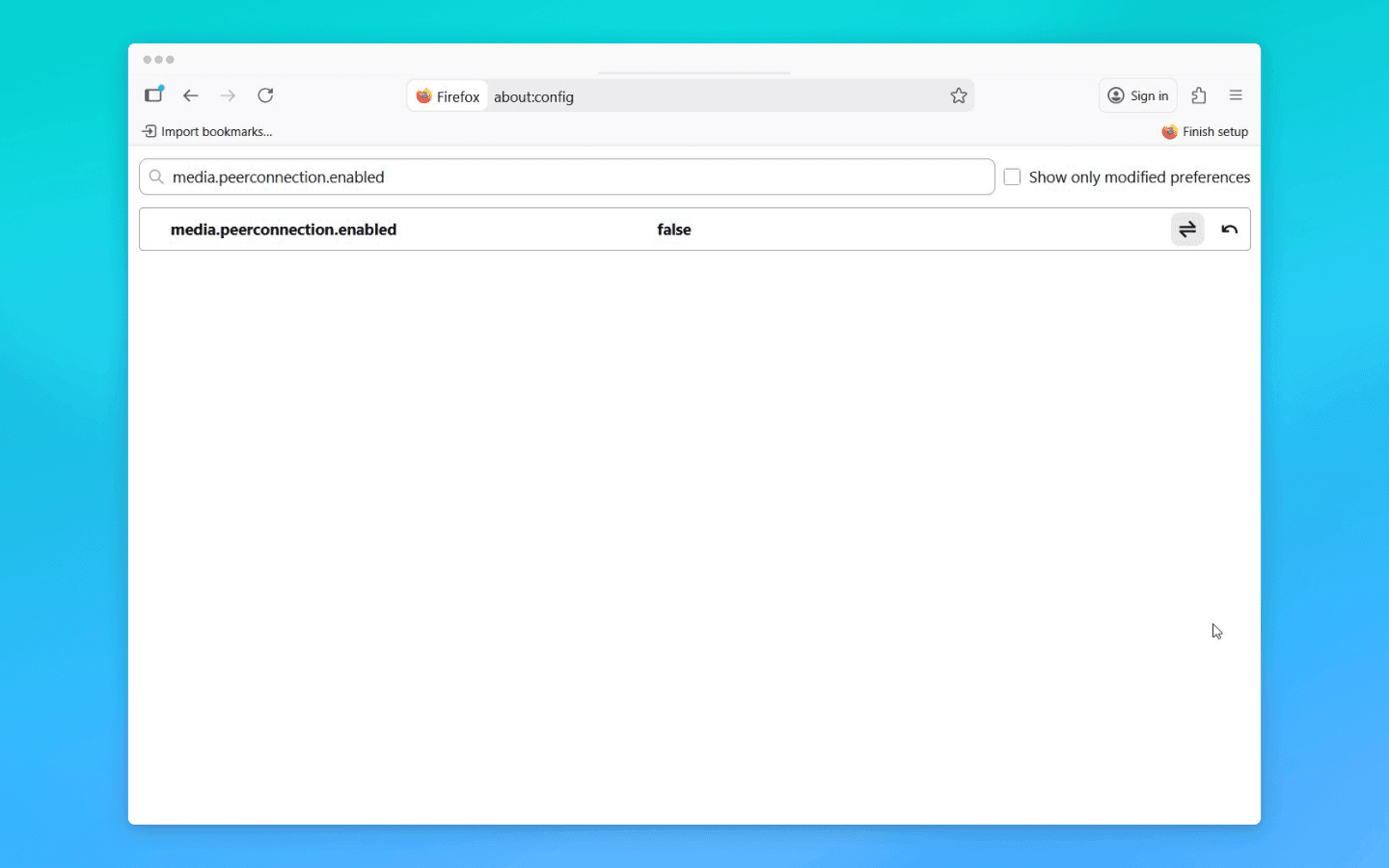

A opção mais radical é desativar o WebRTC no navegador completamente. Nesse caso, nenhum canal P2P será estabelecido, e scripts de sites não poderão obter seu endereço IP através dessa tecnologia. No Firefox, existe uma configuração oculta: na página about:config, você pode definir o parâmetro media.peerconnection.enabled para false, o que desativa completamente o WebRTC.

No Chrome ou Opera, não há uma opção interna como essa, mas o problema pode ser resolvido usando extensões (como WebRTC Leak Prevent ou WebRTC Control) ou bloqueadores de rede como uBlock Origin, que incluem uma opção para desativar o WebRTC. Com a ajuda de tais extensões, você pode impedir que o navegador troque pacotes UDP do WebRTC, eliminando o vazamento.

No entanto, é importante entender que desativar completamente o WebRTC pode quebrar a funcionalidade de alguns serviços (Google Meet, versões web de mensageiros populares). Além disso, do ponto de vista do disfarce, desativar completamente o WebRTC pode parecer bem suspeito.

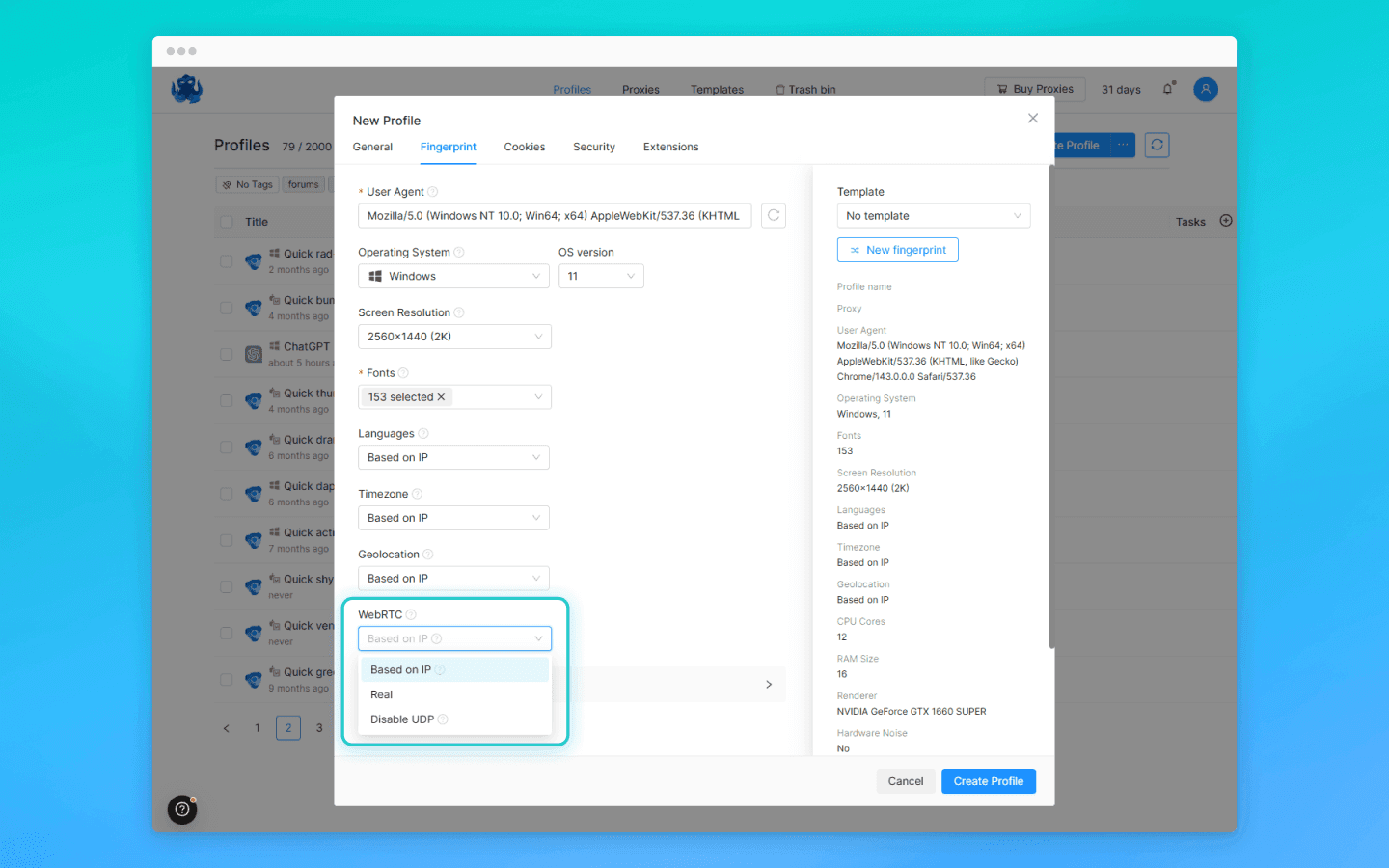

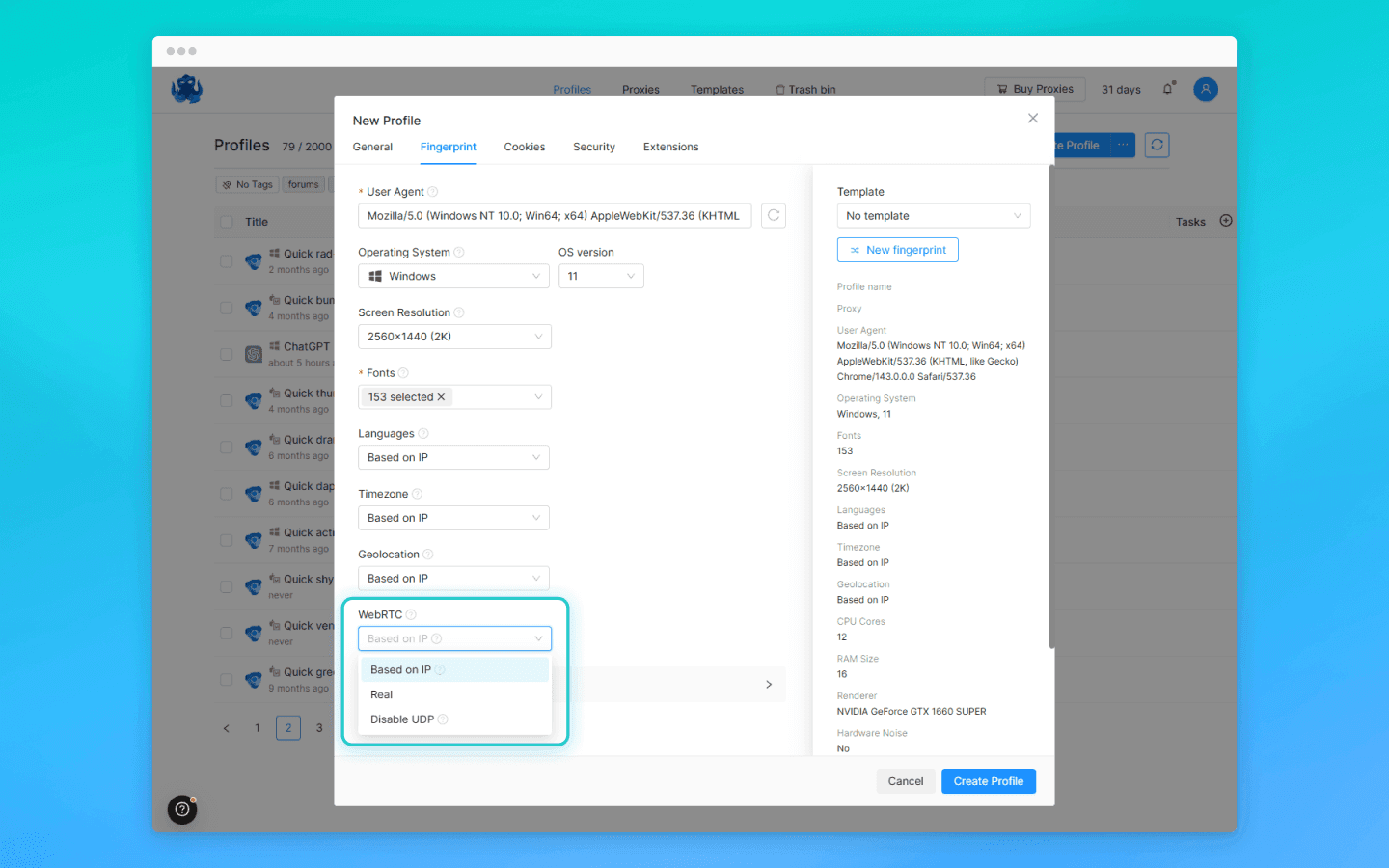

A segunda abordagem é permitir o WebRTC, mas controlar qual endereço IP ele expõe. É assim que muitos navegadores antidetecção lidam com isso. No Octo Browser, você pode configurar de forma flexível o comportamento do WebRTC para cada perfil. Por padrão, ele é configurado como “Com base no IP,” o que significa que o WebRTC automaticamente substitui seu endereço IP pelo IP externo do proxy. Como resultado, os sites veem o endereço do servidor proxy em vez do seu real.

Além disso, Octo inclui uma opção “Desabilitar UDP” que bloqueia completamente todo o tráfego UDP fora do proxy. Se você deve usá-la depende da sua situação específica. Na maioria dos casos, a solução ideal é um proxy de WebRTC adequado.

Vazamentos de TLS: a impressão digital TLS e como evitar deixar uma

Além do seu endereço IP, uma impressão digital TLS pode revelar muito sobre seu ambiente. É uma espécie de identificador passivo do seu navegador ou aplicativo. Ela é baseada nas características da conexão TLS que não estão criptografadas e são visíveis para qualquer servidor quando uma conexão HTTPS é estabelecida.

Quando um navegador se conecta via HTTPS, ele primeiro envia ao servidor uma mensagem ClientHello. Essa mensagem contém a versão do protocolo, a lista de conjuntos de cifras suportados, o conjunto de extensões TLS e os parâmetros de troca de chaves. Cada navegador tem sua própria combinação tipicamente estável desses valores. Juntos, eles formam uma impressão digital TLS reconhecível.

O Chrome envia suas cifras e extensões em uma ordem específica. Um aplicativo Java ou um bot rodando via OpenSSL enviará um conjunto diferente de parâmetros. Como resultado, a combinação de conjuntos de cifras, extensões e curvas suportadas cria uma impressão digital única que permite ao servidor determinar qual cliente e qual sistema estabeleceu a conexão.

Por que isso importa? Muitos sistemas antibots e ferramentas de monitoramento de fraudes usam a impressão digital TLS para detectar conexões automatizadas ou suspeitas. Este método não requer a execução de scripts na página; é suficiente “ouvir” passivamente o ClientHello. Se você se conectar a um site não via um navegador regular, mas, por exemplo, via um script em Python usando uma biblioteca TLS padrão, sua impressão digital TLS será rara e diferente daquela de milhões de usuários regulares do Chrome ou Firefox. O site pode marcar a conexão como potencialmente indesejada e, na melhor das hipóteses, começar a exibir CAPTCHAs ou, na pior, bloquear o acesso completamente.

Um vazamento de TLS é a exposição invisível da sua “unicidade” técnica através das especificidades de uma conexão criptografada.

Como se proteger contra vazamentos de TLS

Você não pode simplesmente desativar esses parâmetros: a criptografia deve ser estabelecida, e o ClientHello será enviado de qualquer maneira. A tarefa é outra: garantir que sua impressão digital não se destaque entre milhares de legítimas. A maneira mais simples é usar um navegador moderno e popular ou um navegador antidetecção de alta qualidade que o imita com precisão.

Como a impressão digital TLS é determinada pela biblioteca de criptografia, ela precisa ser a mesma que a usada pela maioria dos usuários. Por exemplo, navegadores baseados em Chromium (Chrome, Edge, Opera) no Windows têm uma impressão digital por versão; Safari no macOS tem outra; Firefox uma terceira, e assim por diante. Se você usar esses navegadores, sua impressão digital TLS será compartilhada com um grande número de pessoas e não levantará suspeitas.

Os problemas começam quando algo não padrão aparece na cadeia: um sistema operacional desatualizado sem cifras modernas, um proxy que interfere na criptografia, ou uma ferramenta de automação com sua própria implementação TLS. Nesses casos, é preciso tomar medidas: ou emular o comportamento de um navegador real ou atualizar o ambiente. Existem bibliotecas que permitem disfarçar o ClientHello para corresponder às impressões digitais de navegadores reais. No geral, essa é a abordagem mais eficaz.

Ao usar um navegador antidetecção como o Octo Browser, esse problema não existe em princípio. Ele é construído no kernel do navegador Octium (um fork do Chromium) da versão mais recente, então o comportamento TLS do Octo é idêntico ao do Chrome moderno. Cada perfil do Octo usa bibliotecas Chromium para criptografia e envia o mesmo conjunto de cifras e extensões que o navegador Chrome original da versão correspondente. Isso significa que sua impressão digital TLS não será única; ela corresponderá à impressão digital de milhares de usuários regulares do Chrome na mesma versão do sistema operacional. Isso é exatamente o que o disfarce adequado requer.

A principal recomendação é não introduzir alterações inconsistentes no ambiente por conta própria. Trocar o kernel do navegador ou desativar manualmente extensões TLS importantes pode quebrar a consistência da impressão digital. A equipe do Octo recomenda usar as configurações padrão de geração de perfis por uma razão: todos os parâmetros ali são equilibrados para máxima consistência. Isso é importante não apenas para eliminar vazamentos de TLS, mas também para uma disfarce geral de maior qualidade .

Conclusão

O anonimato online é uma tarefa em camadas. Apenas esconder seu endereço IP com um proxy ou VPN não é suficiente. É importante eliminar todos os canais através dos quais os sites podem obter seu endereço IP real ou impressão digital. DNS, WebRTC e vazamentos de TLS são três vetores principais de desanonimização que qualquer pessoa que valorize a privacidade deve entender.

A maneira mais ideal e direta de resolver vazamentos é usar um navegador antidetecção profissional. Soluções como o Octo Browser realizam a maior parte do trabalho para você: substituem automaticamente o endereço WebRTC por um seguro, evitam vazamentos de DNS, sincronizam o fuso horário e o idioma com o proxy e geram uma impressão digital credível e consistente. Como resultado, não há necessidade de ajustar manualmente cada configuração do navegador; basta seguir regras básicas e contar com os mecanismos de proteção integrados.

Vazamentos de DNS: como o DNS pode revelar seu IP

DNS (Sistema de Nomes de Domínio) é o sistema que converte nomes de domínio em endereços IP. Toda vez que você visita um site, seu computador envia uma solicitação de DNS para descobrir o endereço IP dos servidores do site de destino.

O problema surge quando essas solicitações de DNS passam por um túnel seguro e vão diretamente para os servidores do seu ISP. É exatamente assim que ocorre um vazamento de DNS: seus servidores DNS reais continuam a revelar informações sobre você, apesar da máscara de IP. Em tais casos, mesmo quando você está conectado através de um proxy ou VPN, qualquer recurso que realiza uma verificação pode ver solicitações enviadas aos servidores DNS do seu ISP, determinar sua localização geográfica real e, por fim, levantar suspeitas sobre seu endereço IP.

Em outras palavras, solicitações de DNS que contornam um proxy podem facilmente revelar sua localização real, comprometendo o anonimato da conexão proxy e gerando sinais de alerta para o serviço que está verificando você.

As principais causas de vazamentos de DNS são configurações inadequadas ou comportamento específico da rede. Alguns serviços de proxy não direcionam solicitações de DNS de forma alguma, ou seu sistema operacional pode ter provedores de DNS codificados.

Você pode verificar vazamentos de DNS usando serviços especiais, como Teste de Vazamento de DNS ou Browserleaks. Eles exibem uma lista de servidores DNS que estão lidando com suas solicitações. Se você vir servidores DNS do seu país ou servidores usados pelo seu ISP doméstico, sua anonimidade foi comprometida.

Como se proteger contra vazamentos de DNS

Primeiramente, certifique-se de que o proxy que você utiliza direciona as solicitações de DNS por um canal seguro. Quanto aos serviços VPN, muitos deles incluem proteção interna contra vazamentos de DNS. Se você estiver configurando o DNS manualmente, pode definir explicitamente servidores DNS públicos confiáveis em suas configurações de rede, como Cloudflare DNS (1.1.1.1) ou Google DNS (8.8.8.8). Isso garante que as solicitações de resolução de nome sejam direcionadas para servidores DNS neutros, em vez de DNS do seu ISP. Existem também ferramentas de proxificação e firewalls que interceptam todas as solicitações de DNS do sistema e as forçam através do túnel da VPN.

E os navegadores antidetecção? O Octo Browser, por exemplo, resolve esse problema no nível do perfil: por padrão, todas as solicitações de DNS são vinculadas ao proxy em uso, para que os usuários comuns não precisem configurar nada. Para usuários avançados, Octo permite especificar manualmente um servidor DNS personalizado nas configurações do perfil. O sistema é projetado para que o navegador não possa “perguntar” nada ao ISP local — todas as solicitações de DNS seguem a mesma rota que o resto do tráfego.

Vazamentos de WebRTC: como o navegador expõe seu endereço IP via P2P

O WebRTC (Comunicação em Tempo Real na Web) é uma tecnologia para transmitir áudio, vídeo e dados diretamente entre navegadores (ponto a ponto). Ele permite baixa latência e tráfego criptografado para videochamadas, conferências web e jogos online.

No entanto, o WebRTC tem uma grande desvantagem: permite que qualquer site obtenha seu endereço IP real, mesmo se você estiver usando um proxy. Um vazamento de WebRTC funciona da seguinte forma: quando o navegador estabelece uma conexão P2P, ele usa o protocolo ICE e envia solicitações para servidores STUN para determinar seus endereços de rede (tanto locais quanto externos) para comunicação. Este processo não requer permissões especiais — ao contrário do acesso à câmera ou geolocalização, não há prompts pop-up. Como resultado, um usuário pode nem perceber que um site descobriu seu endereço IP real usando um script oculto.

O que é ainda mais interessante é que, mesmo quando você usa uma VPN, o navegador pode relatar seu endereço IP externo real do ISP ao servidor STUN, contornando o túnel da VPN. Do ponto de vista do anonimato, isso é uma vulnerabilidade crítica: um único pedido de WebRTC pode destruir toda a sua configuração de disfarce. Dito isso, com uma configuração adequada, seu endereço IP não será vazado.

Como se proteger contra vazamentos de WebRTC

A opção mais radical é desativar o WebRTC no navegador completamente. Nesse caso, nenhum canal P2P será estabelecido, e scripts de sites não poderão obter seu endereço IP através dessa tecnologia. No Firefox, existe uma configuração oculta: na página about:config, você pode definir o parâmetro media.peerconnection.enabled para false, o que desativa completamente o WebRTC.

No Chrome ou Opera, não há uma opção interna como essa, mas o problema pode ser resolvido usando extensões (como WebRTC Leak Prevent ou WebRTC Control) ou bloqueadores de rede como uBlock Origin, que incluem uma opção para desativar o WebRTC. Com a ajuda de tais extensões, você pode impedir que o navegador troque pacotes UDP do WebRTC, eliminando o vazamento.

No entanto, é importante entender que desativar completamente o WebRTC pode quebrar a funcionalidade de alguns serviços (Google Meet, versões web de mensageiros populares). Além disso, do ponto de vista do disfarce, desativar completamente o WebRTC pode parecer bem suspeito.

A segunda abordagem é permitir o WebRTC, mas controlar qual endereço IP ele expõe. É assim que muitos navegadores antidetecção lidam com isso. No Octo Browser, você pode configurar de forma flexível o comportamento do WebRTC para cada perfil. Por padrão, ele é configurado como “Com base no IP,” o que significa que o WebRTC automaticamente substitui seu endereço IP pelo IP externo do proxy. Como resultado, os sites veem o endereço do servidor proxy em vez do seu real.

Além disso, Octo inclui uma opção “Desabilitar UDP” que bloqueia completamente todo o tráfego UDP fora do proxy. Se você deve usá-la depende da sua situação específica. Na maioria dos casos, a solução ideal é um proxy de WebRTC adequado.

Vazamentos de TLS: a impressão digital TLS e como evitar deixar uma

Além do seu endereço IP, uma impressão digital TLS pode revelar muito sobre seu ambiente. É uma espécie de identificador passivo do seu navegador ou aplicativo. Ela é baseada nas características da conexão TLS que não estão criptografadas e são visíveis para qualquer servidor quando uma conexão HTTPS é estabelecida.

Quando um navegador se conecta via HTTPS, ele primeiro envia ao servidor uma mensagem ClientHello. Essa mensagem contém a versão do protocolo, a lista de conjuntos de cifras suportados, o conjunto de extensões TLS e os parâmetros de troca de chaves. Cada navegador tem sua própria combinação tipicamente estável desses valores. Juntos, eles formam uma impressão digital TLS reconhecível.

O Chrome envia suas cifras e extensões em uma ordem específica. Um aplicativo Java ou um bot rodando via OpenSSL enviará um conjunto diferente de parâmetros. Como resultado, a combinação de conjuntos de cifras, extensões e curvas suportadas cria uma impressão digital única que permite ao servidor determinar qual cliente e qual sistema estabeleceu a conexão.

Por que isso importa? Muitos sistemas antibots e ferramentas de monitoramento de fraudes usam a impressão digital TLS para detectar conexões automatizadas ou suspeitas. Este método não requer a execução de scripts na página; é suficiente “ouvir” passivamente o ClientHello. Se você se conectar a um site não via um navegador regular, mas, por exemplo, via um script em Python usando uma biblioteca TLS padrão, sua impressão digital TLS será rara e diferente daquela de milhões de usuários regulares do Chrome ou Firefox. O site pode marcar a conexão como potencialmente indesejada e, na melhor das hipóteses, começar a exibir CAPTCHAs ou, na pior, bloquear o acesso completamente.

Um vazamento de TLS é a exposição invisível da sua “unicidade” técnica através das especificidades de uma conexão criptografada.

Como se proteger contra vazamentos de TLS

Você não pode simplesmente desativar esses parâmetros: a criptografia deve ser estabelecida, e o ClientHello será enviado de qualquer maneira. A tarefa é outra: garantir que sua impressão digital não se destaque entre milhares de legítimas. A maneira mais simples é usar um navegador moderno e popular ou um navegador antidetecção de alta qualidade que o imita com precisão.

Como a impressão digital TLS é determinada pela biblioteca de criptografia, ela precisa ser a mesma que a usada pela maioria dos usuários. Por exemplo, navegadores baseados em Chromium (Chrome, Edge, Opera) no Windows têm uma impressão digital por versão; Safari no macOS tem outra; Firefox uma terceira, e assim por diante. Se você usar esses navegadores, sua impressão digital TLS será compartilhada com um grande número de pessoas e não levantará suspeitas.

Os problemas começam quando algo não padrão aparece na cadeia: um sistema operacional desatualizado sem cifras modernas, um proxy que interfere na criptografia, ou uma ferramenta de automação com sua própria implementação TLS. Nesses casos, é preciso tomar medidas: ou emular o comportamento de um navegador real ou atualizar o ambiente. Existem bibliotecas que permitem disfarçar o ClientHello para corresponder às impressões digitais de navegadores reais. No geral, essa é a abordagem mais eficaz.

Ao usar um navegador antidetecção como o Octo Browser, esse problema não existe em princípio. Ele é construído no kernel do navegador Octium (um fork do Chromium) da versão mais recente, então o comportamento TLS do Octo é idêntico ao do Chrome moderno. Cada perfil do Octo usa bibliotecas Chromium para criptografia e envia o mesmo conjunto de cifras e extensões que o navegador Chrome original da versão correspondente. Isso significa que sua impressão digital TLS não será única; ela corresponderá à impressão digital de milhares de usuários regulares do Chrome na mesma versão do sistema operacional. Isso é exatamente o que o disfarce adequado requer.

A principal recomendação é não introduzir alterações inconsistentes no ambiente por conta própria. Trocar o kernel do navegador ou desativar manualmente extensões TLS importantes pode quebrar a consistência da impressão digital. A equipe do Octo recomenda usar as configurações padrão de geração de perfis por uma razão: todos os parâmetros ali são equilibrados para máxima consistência. Isso é importante não apenas para eliminar vazamentos de TLS, mas também para uma disfarce geral de maior qualidade .

Conclusão

O anonimato online é uma tarefa em camadas. Apenas esconder seu endereço IP com um proxy ou VPN não é suficiente. É importante eliminar todos os canais através dos quais os sites podem obter seu endereço IP real ou impressão digital. DNS, WebRTC e vazamentos de TLS são três vetores principais de desanonimização que qualquer pessoa que valorize a privacidade deve entender.

A maneira mais ideal e direta de resolver vazamentos é usar um navegador antidetecção profissional. Soluções como o Octo Browser realizam a maior parte do trabalho para você: substituem automaticamente o endereço WebRTC por um seguro, evitam vazamentos de DNS, sincronizam o fuso horário e o idioma com o proxy e geram uma impressão digital credível e consistente. Como resultado, não há necessidade de ajustar manualmente cada configuração do navegador; basta seguir regras básicas e contar com os mecanismos de proteção integrados.

Mantenha-se atualizado com as últimas notícias do Octo Browser

Ao clicar no botão, você concorda com a nossa Política de Privacidade.

Mantenha-se atualizado com as últimas notícias do Octo Browser

Ao clicar no botão, você concorda com a nossa Política de Privacidade.

Mantenha-se atualizado com as últimas notícias do Octo Browser

Ao clicar no botão, você concorda com a nossa Política de Privacidade.

Artigos relacionados

Artigos relacionados

Artigos relacionados

Junte-se ao Octo Browser agora mesmo

Ou entre em contato com a equipe de suporte no chat para tirar dúvidas a qualquer momento.

Junte-se ao Octo Browser agora mesmo

Ou entre em contato com a equipe de suporte no chat para tirar dúvidas a qualquer momento.

Junte-se ao Octo Browser agora mesmo

Ou entre em contato com a equipe de suporte no chat para tirar dúvidas a qualquer momento.