DNS-, WebRTC- и TLS-утечки: как предотвратить раскрытие IP-адреса и цифрового отпечатка

16.12.2025

Markus_automation

Expert in data parsing and automation

Вы можете менять IP, маскировать отпечаток и работать через антидетект — но сайты все равно ищут способ узнать, кто вы. И часто им это удается из-за скрытых утечек IP-адреса или цифрового отпечатка.

Еще важнее такие нюансы становятся при работе с несколькими аккаунтами, ведь любые лишние совпадения могут выдать связь между ними. Прочитайте эту статью, чтобы разобраться в наиболее распространенных типах утечек — DNS, WebRTC и TLS — и понять, как с ними бороться.

Содержание

DNS-утечки: как DNS может выдать ваш IP

DNS (Domain Name System) — это система, преобразующая имена доменов в IP-адреса. При каждом переходе на сайт ваш компьютер отправляет DNS-запрос, чтобы узнать IP-адрес серверов целевого сайта. Проблема возникает, когда эти DNS-запросы идут минуя защищенный туннель прямиком к серверу провайдера. Вот тут-то и возникает DNS-утечка, когда реальные DNS-серверы пользователя продолжают раскрывать его информацию, несмотря на маскировку. В таком случае даже при подключении через прокси или VPN любой ресурс, который будет выполнять проверку, сможет увидеть обращения к DNS вашего интернет-провайдера, вычислить по ним ваше реальное географическое положение и как итог — у сервиса могут возникнуть подозрения относительно вашего IP-адреса. Таким образом, DNS-запросы, обходящие прокси, могут легко выдать ваше реальное географическое положение, внося в анонимность прокси-соединения нотку недоверия со стороны сервиса, который вас проверяет.

Основная причина DNS-утечек — неправильная настройка или особенности работы сети. Некоторые прокси-сервисы не перенаправляют DNS-запросы либо у вас в операционной системе жестко заданы DNS-провайдеры.

Проверить наличие утечки по DNS можно с помощью специальных сервисов, таких как DNS Leak Test или Browserleaks. Они покажут список DNS-серверов, через которые идут ваши запросы. Если в списке видны DNS-серверы вашей страны или серверы, которые использует ваш домашний интернет-провайдер, — ваша анонимность нарушена.

Как защититься от DNS-утечек

Прежде всего, необходимо убедиться, что используемый прокси направляет DNS-запросы через защищенный канал. Что касается VPN-сервисов — многие из них имеют встроенную защиту от DNS-утечек. В ручном же режиме можно явно указать надежные публичные DNS-серверы в настройках сети: например, DNS Cloudflare 1.1.1.1 или Google 8.8.8.8. Это даст гарантию, что запросы имен будут уходить к нейтральным DNS, а не к DNS вашего провайдера. Также существуют программы-проксификаторы и брандмауэры, перехватывающие все DNS-запросы системы и принудительно пускающие их через VPN-туннель.

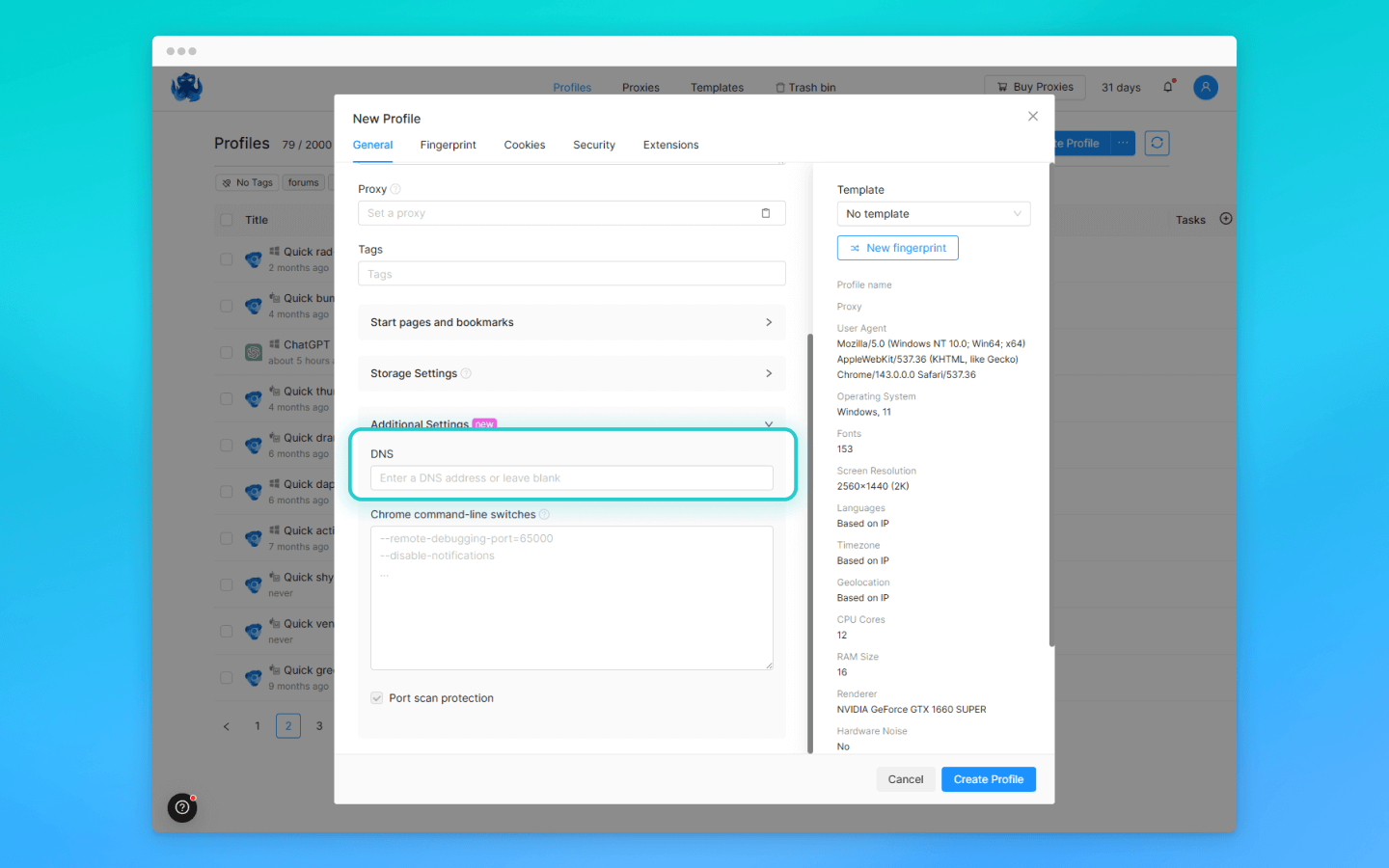

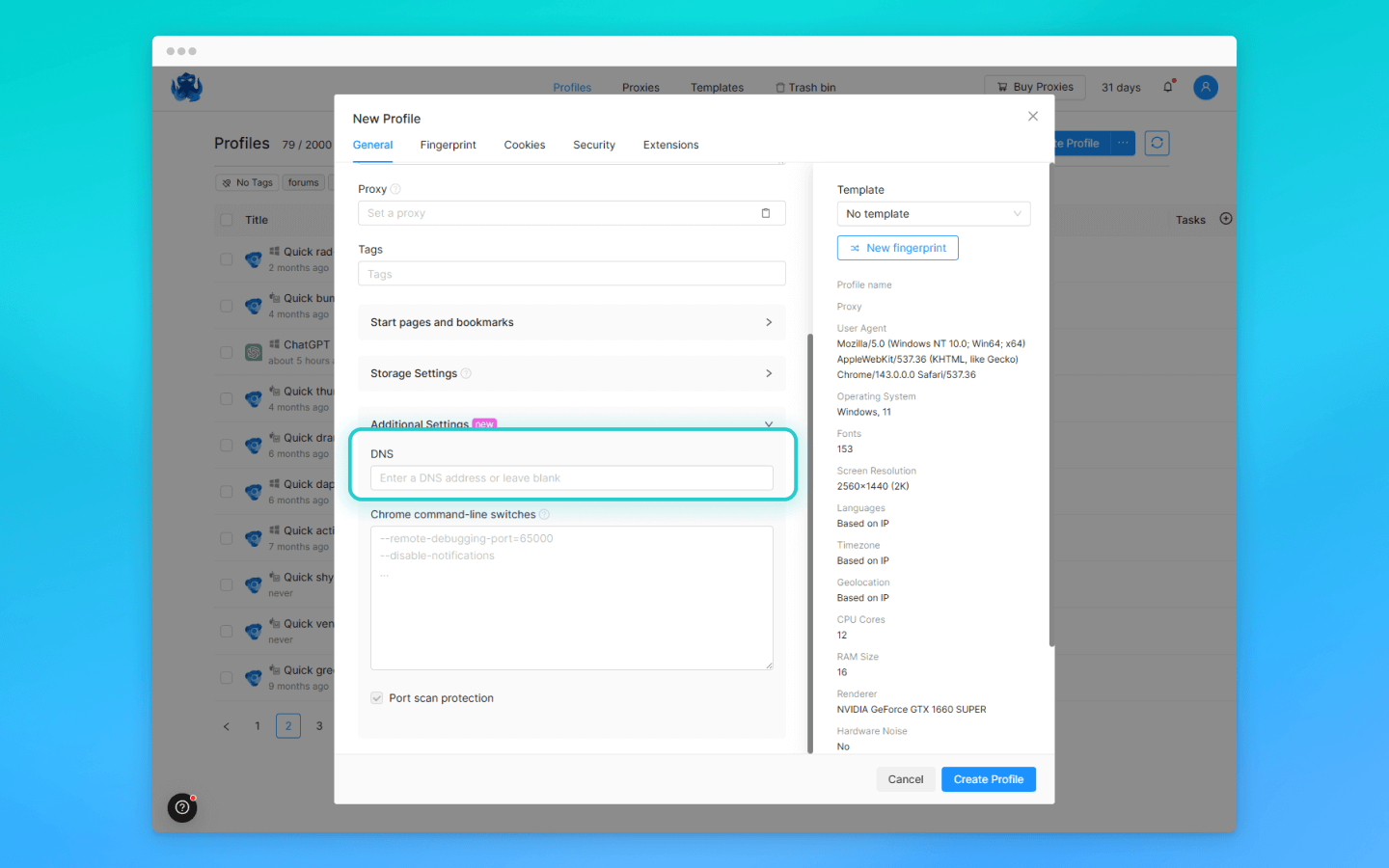

А что насчет антидетект-браузеров? Octo Browser, например, решает эту проблему на уровне профиля: по умолчанию все DNS-запросы привязаны к используемому прокси — простому юзеру можно ничего не делать. Ну а для продвинутых — в настройках профиля Octo можно задать собственный DNS-сервер вручную. Система разработана таким образом, что браузер не сможет ничего «спросить» у локального провайдера: все DNS-запросы пойдут туда же, куда и остальной трафик.

WebRTC-утечки: как браузер выдает ваш IP через P2P

WebRTC (Web Real-Time Communication) — это технология для передачи аудио/видео и данных между браузерами напрямую (peer-to-peer). Именно она обеспечивает низкую задержку и шифрование трафика для видеозвонков, веб-конференций, онлайн-игр.

Однако есть у WebRTC и существенный минус: через него любой сайт может получить ваш реальный IP-адрес, даже если вы используете прокси. WebRTC-утечка происходит следующим образом: когда браузер устанавливает P2P-соединение, он применяет протокол ICE и отправляет запросы к STUN-серверам, чтобы определить ваши сетевые адреса (локальный и внешний) для связи. Этот процесс не требует особых разрешений — в отличие от доступа к камере или геолокации, всплывающих пушей не будет. В результате пользователь может даже не подозревать, что сайт с помощью скрытого скрипта узнал его реальный IP-адрес.

Что более интересно, даже если вы используете VPN, браузер сообщает STUN-серверу ваш настоящий внешний IP-адрес от провайдера, обходя VPN-туннель. Для анонимности это серьезная брешь: один-единственный WebRTC-запрос способен уничтожить всю вашу маскировку. Тем не менее при грамотной настройке IP-адрес утекать не будет.

Как защититься от WebRTC-утечек

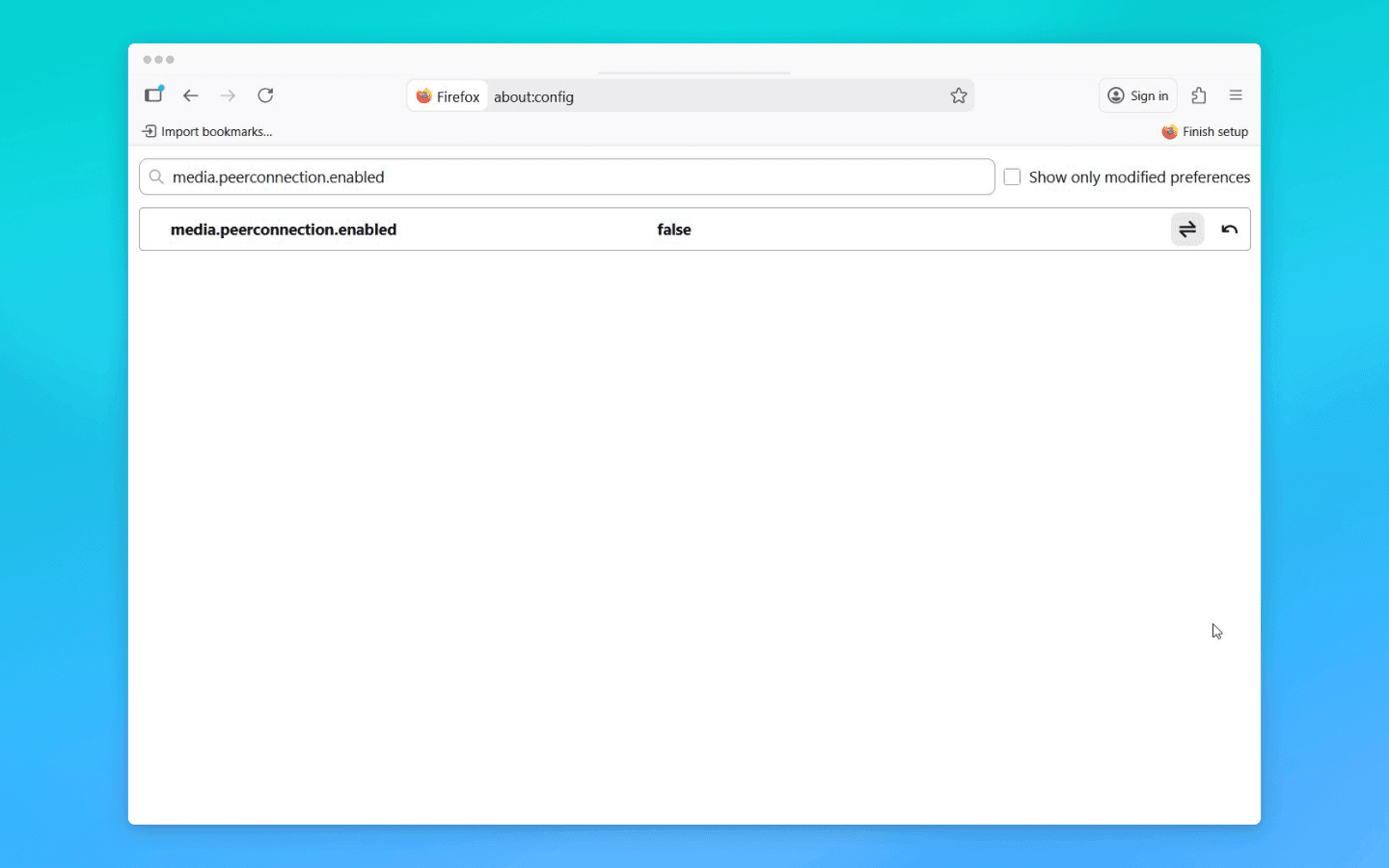

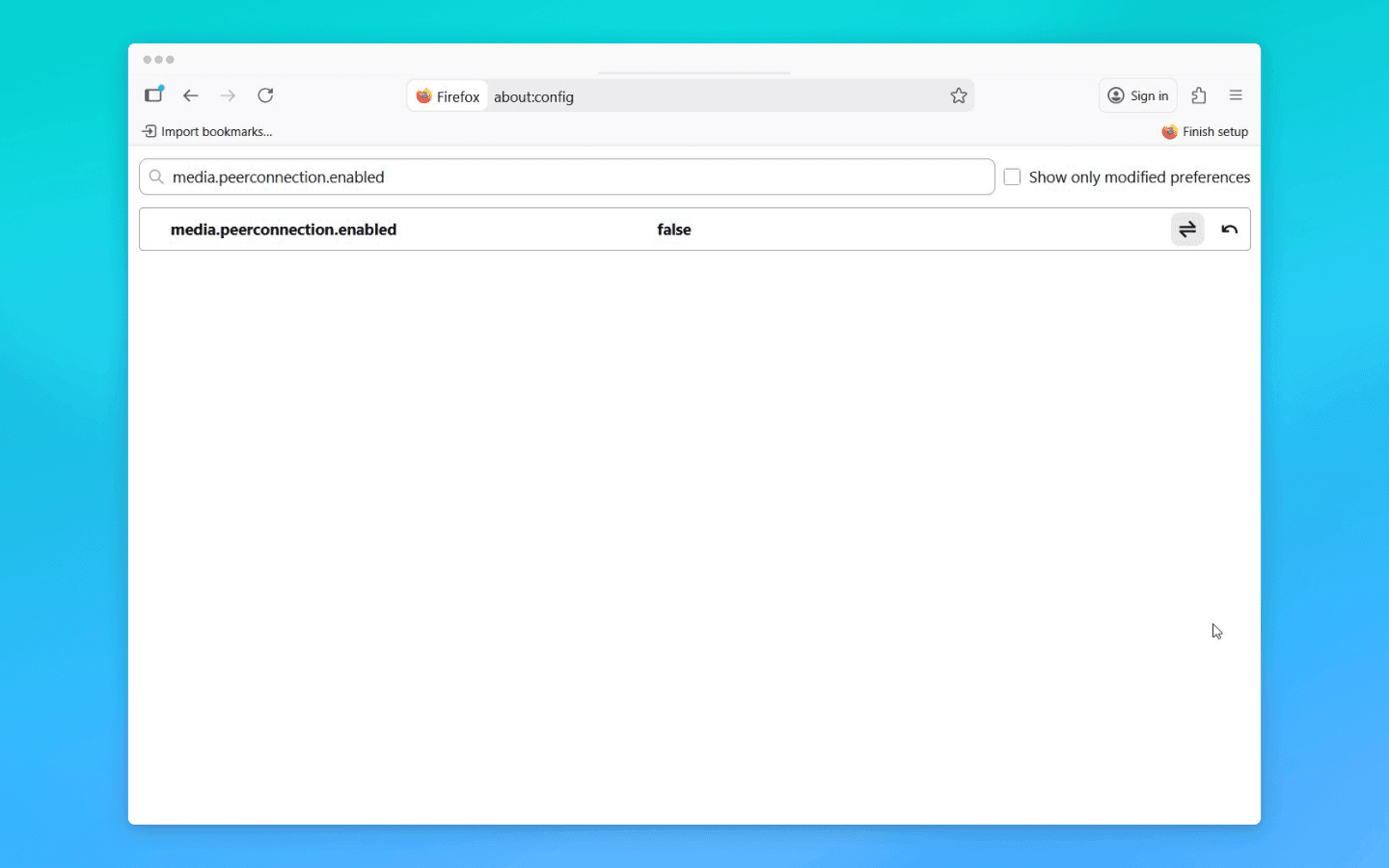

Самый радикальный способ — отключить WebRTC в браузере. Тогда никакие P2P-каналы установлены не будут, и скрипты на сайтах не смогут узнать ваш IP-адрес через эту технологию. В браузере Firefox доступна скрытая настройка: на странице about:config параметр media.peerconnection.enabled можно переключить в false, полностью вырубив WebRTC.

В Chrome или Opera подобного переключателя нет, но проблему можно решить за счет расширений (WebRTC Leak Prevent, WebRTC Control) или сетевых блокировщиков типа uBlock Origin, где есть опция отключения WebRTC. С помощью расширения можно запретить браузеру обмениваться UDP-пакетами WebRTC, что устраняет утечку.

Но важно понимать — полное отключение WebRTC может нарушить работу некоторых сервисов (Google Meet, веб-версии популярных мессенджеров). А в случае с маскировкой полное отключение выглядит достаточно подозрительно.

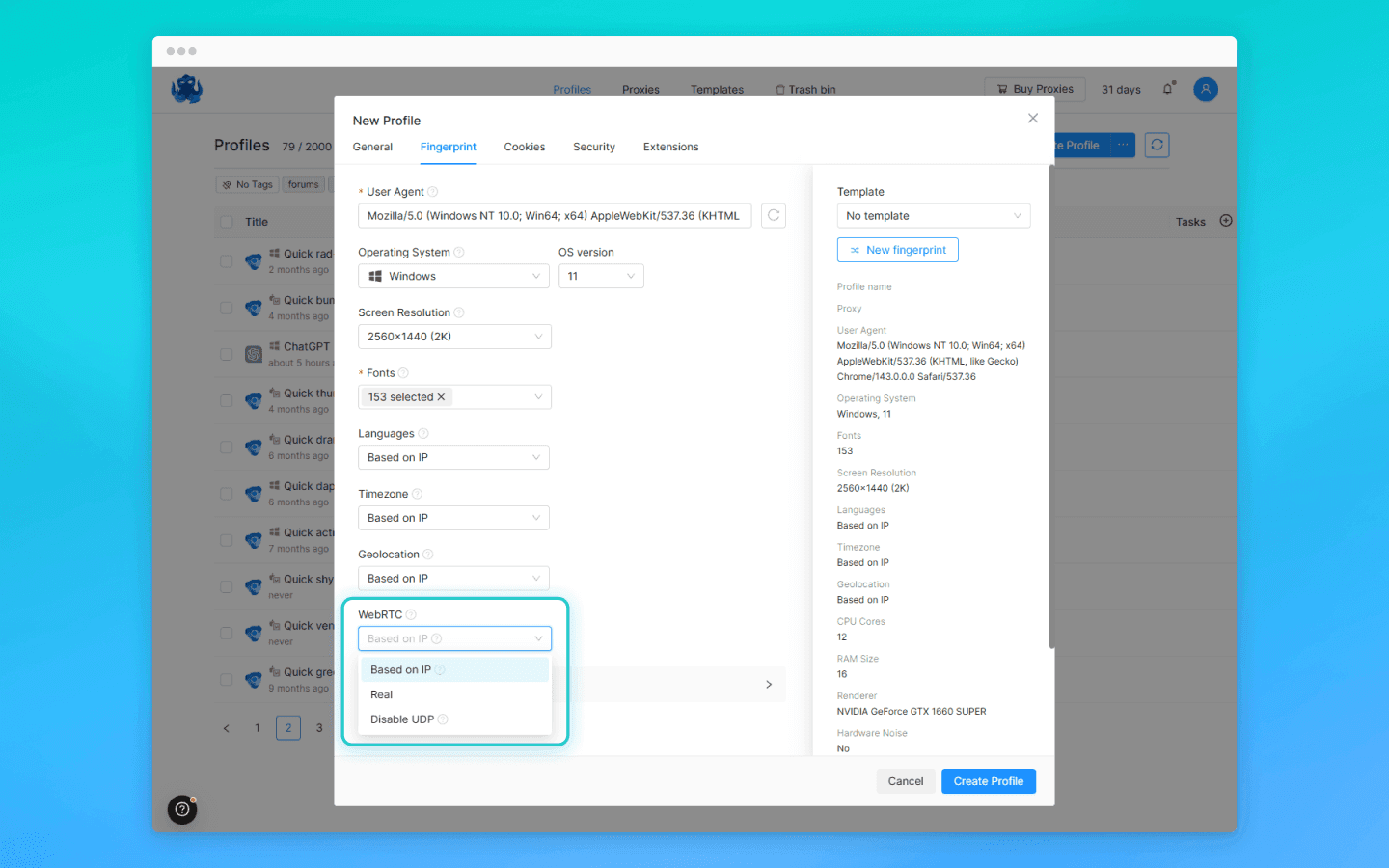

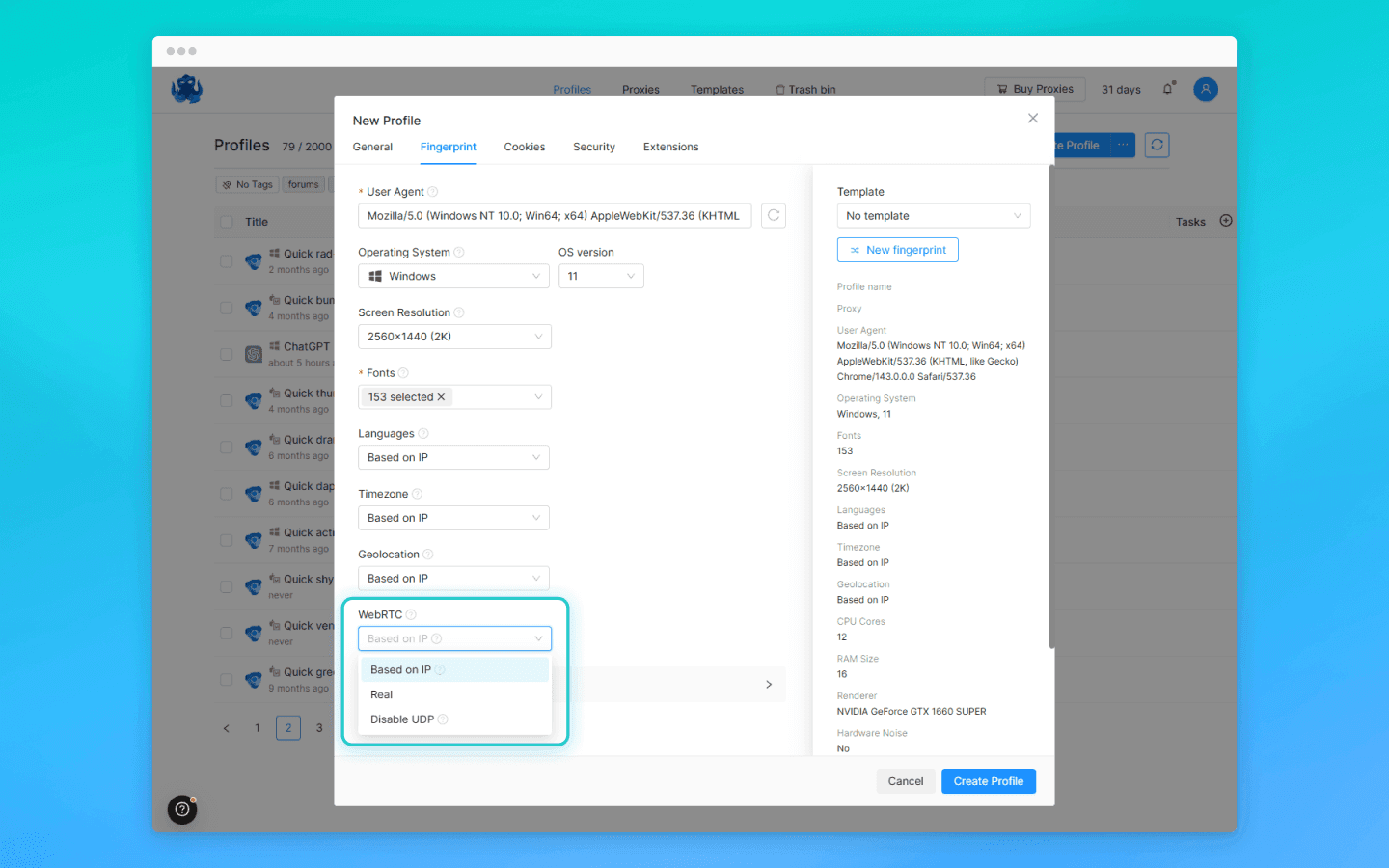

Второй вариант — разрешить WebRTC, но контролировать, какой IP-адрес выдается. Так делают многие антидетект-браузеры. В Octo Browser можно гибко задать поведение WebRTC для каждого профиля. По умолчанию стоит режим «Зависит от IP», при котором WebRTC подменяет ваш адрес на внешний IP прокси автоматически. То есть сайтам WebRTC покажет не ваш настоящий адрес, а адрес используемого прокси-сервера.

Помимо этого, в Octo есть опция «Отключить UDP», которая полностью блокирует весь UDP-трафик вне прокси. Но пользоваться ей или нет — решайте исходя из конкретной ситуации. Наиболее оптимальный вариант — использовать проксирование WebRTC.

TLS-утечки: отпечаток TLS и как его не оставить

Помимо IP-адреса, о вашем окружении много может рассказать TLS-отпечаток — своеобразный пассивный идентификатор вашего браузера или программы. Речь идет о характеристиках TLS-соединения, которые не шифруются и видны любому серверу при установке HTTPS-соединения.

Когда браузер подключается по HTTPS, он сначала отправляет серверу сообщение ClientHello. В нем указаны версия протокола, список поддерживаемых шифров, набор TLS-расширений и параметры для ключевого обмена. У каждого браузера этот набор свой и обычно стабильный. Он и формирует узнаваемый TLS-отпечаток.

Chrome отправляет свои шифры и расширения в определенном порядке. А приложение на Java или бот, работающий через OpenSSL, будут передавать другой набор параметров. В итоге комбинация из списка шифров, расширений и поддерживаемых кривых создает уникальный отпечаток, по которому сервер может определить, какой клиент и с какой системы установил соединение.

Почему это важно? Многие антибот-системы и фрод-мониторинги используют TLS-отпечаток для распознавания автоматизированных или подозрительных подключений. Этот метод не требует выполнения скриптов на странице — достаточно пассивно «вслушиваться» в ClientHello. Если вы подключаетесь к сайту не обычным браузером, а, скажем, скриптом на Python со стандартной библиотекой TLS, то ваш TLS-отпечаток будет редким и не похожим на миллионы обычных пользователей Chrome или Firefox. Сайт пометит такое соединение как потенциально нежелательное и в лучшем случае может начать выдавать капчу, а в худшем просто заблокировать доступ.

TLS-утечка — это невидимое глазу раскрытие вашей технической «уникальности» через особенности шифрованного соединения.

Как защититься от TLS-утечек

Отключить эти параметры нельзя — шифрование должно устанавливаться, и ClientHello будет отправлен в любом случае. Задача в другом: сделать так, чтобы ваш отпечаток не выделялся среди тысяч легитимных. Самый простой способ — использовать современный популярный браузер или качественный антидетект-браузер, который маскируется под него.

Поскольку TLS-отпечаток определяется библиотекой шифрования, нужно, чтобы она была той же, что и у большинства пользователей. Например, Chromium (Chrome, Edge, Opera) на Windows имеет один отпечаток для каждой версии; Safari на macOS — другой; Firefox — третий и т. д. Если вы используете именно эти браузеры, ваш TLS-фингерпринт будет общим с огромным множеством людей и не вызовет подозрений.

Проблемы начинаются, когда в цепочке появляется что-то нестандартное: устаревшая операционная система без новых шифров, прокси, заменяющий шифрование, либо инструмент автоматизации со своей TLS-реализацией. В таких случаях нужно принимать меры: эмулировать поведение настоящего браузера или обновлять окружение. Существуют библиотеки, которые позволяют подделывать ClientHello под видом отпечатка реальных браузеров. В целом — это наиболее действенный вариант.

При использовании антидетект-браузера Octo Browser такой проблемы в принципе не существует. Он построен на движке Octium (форк Chromium) последней версии, поэтому TLS-поведение Octo идентично современному Chrome. Каждый профиль Octo при соединении шифруется с использованием библиотек Chromium и отправляет тот же набор шифров и расширений, что и оригинальный браузер Chrome соответствующей версии. Это значит, что ваш TLS-отпечаток не будет уникальным, а просто совпадет с отпечатком тысяч обычных пользователей Chrome на той же версии операционной системы. Что и требуется для маскировки.

Главная рекомендация — не вносить самостоятельно неконсистентные изменения в среду: смена ядра браузера или ручное отключение важных расширений TLS может нарушить целостность отпечатка. Разработчики Octo не зря рекомендуют придерживаться генерации профилей по умолчанию, где все параметры сбалансированы для максимальной естественности. Это нужно не только для устранения TLS-утечек, но и для более качественной маскировки профиля.

Заключение

Анонимность в сети — многослойная задача. Недостаточно просто скрыть IP с помощью прокси или VPN. Важно устранить все каналы, по которым сайты могут получить ваш настоящий IP-адрес или цифровой отпечаток. DNS-, WebRTC- и TLS-утечки — три крупных вектора деанонимизации, о которых следует знать каждому, кто ценит приватность, даже на бытовом уровне.

Наиболее оптимальным и простым выходом для решения проблем утечек будет профессиональный антидетект-браузер. Такие решения, как Octo Browser, берут на себя львиную долю работы: автоматически подменяют WebRTC-адрес на безопасный, не допускают утечек DNS, синхронизируют часовой пояс и язык с прокси и формируют правдоподобный отпечаток системы. Как результат, отпадает необходимость вручную ковыряться в настройках каждого браузера — достаточно соблюдать базовые правила и полагаться на встроенные механизмы защиты.

DNS-утечки: как DNS может выдать ваш IP

DNS (Domain Name System) — это система, преобразующая имена доменов в IP-адреса. При каждом переходе на сайт ваш компьютер отправляет DNS-запрос, чтобы узнать IP-адрес серверов целевого сайта. Проблема возникает, когда эти DNS-запросы идут минуя защищенный туннель прямиком к серверу провайдера. Вот тут-то и возникает DNS-утечка, когда реальные DNS-серверы пользователя продолжают раскрывать его информацию, несмотря на маскировку. В таком случае даже при подключении через прокси или VPN любой ресурс, который будет выполнять проверку, сможет увидеть обращения к DNS вашего интернет-провайдера, вычислить по ним ваше реальное географическое положение и как итог — у сервиса могут возникнуть подозрения относительно вашего IP-адреса. Таким образом, DNS-запросы, обходящие прокси, могут легко выдать ваше реальное географическое положение, внося в анонимность прокси-соединения нотку недоверия со стороны сервиса, который вас проверяет.

Основная причина DNS-утечек — неправильная настройка или особенности работы сети. Некоторые прокси-сервисы не перенаправляют DNS-запросы либо у вас в операционной системе жестко заданы DNS-провайдеры.

Проверить наличие утечки по DNS можно с помощью специальных сервисов, таких как DNS Leak Test или Browserleaks. Они покажут список DNS-серверов, через которые идут ваши запросы. Если в списке видны DNS-серверы вашей страны или серверы, которые использует ваш домашний интернет-провайдер, — ваша анонимность нарушена.

Как защититься от DNS-утечек

Прежде всего, необходимо убедиться, что используемый прокси направляет DNS-запросы через защищенный канал. Что касается VPN-сервисов — многие из них имеют встроенную защиту от DNS-утечек. В ручном же режиме можно явно указать надежные публичные DNS-серверы в настройках сети: например, DNS Cloudflare 1.1.1.1 или Google 8.8.8.8. Это даст гарантию, что запросы имен будут уходить к нейтральным DNS, а не к DNS вашего провайдера. Также существуют программы-проксификаторы и брандмауэры, перехватывающие все DNS-запросы системы и принудительно пускающие их через VPN-туннель.

А что насчет антидетект-браузеров? Octo Browser, например, решает эту проблему на уровне профиля: по умолчанию все DNS-запросы привязаны к используемому прокси — простому юзеру можно ничего не делать. Ну а для продвинутых — в настройках профиля Octo можно задать собственный DNS-сервер вручную. Система разработана таким образом, что браузер не сможет ничего «спросить» у локального провайдера: все DNS-запросы пойдут туда же, куда и остальной трафик.

WebRTC-утечки: как браузер выдает ваш IP через P2P

WebRTC (Web Real-Time Communication) — это технология для передачи аудио/видео и данных между браузерами напрямую (peer-to-peer). Именно она обеспечивает низкую задержку и шифрование трафика для видеозвонков, веб-конференций, онлайн-игр.

Однако есть у WebRTC и существенный минус: через него любой сайт может получить ваш реальный IP-адрес, даже если вы используете прокси. WebRTC-утечка происходит следующим образом: когда браузер устанавливает P2P-соединение, он применяет протокол ICE и отправляет запросы к STUN-серверам, чтобы определить ваши сетевые адреса (локальный и внешний) для связи. Этот процесс не требует особых разрешений — в отличие от доступа к камере или геолокации, всплывающих пушей не будет. В результате пользователь может даже не подозревать, что сайт с помощью скрытого скрипта узнал его реальный IP-адрес.

Что более интересно, даже если вы используете VPN, браузер сообщает STUN-серверу ваш настоящий внешний IP-адрес от провайдера, обходя VPN-туннель. Для анонимности это серьезная брешь: один-единственный WebRTC-запрос способен уничтожить всю вашу маскировку. Тем не менее при грамотной настройке IP-адрес утекать не будет.

Как защититься от WebRTC-утечек

Самый радикальный способ — отключить WebRTC в браузере. Тогда никакие P2P-каналы установлены не будут, и скрипты на сайтах не смогут узнать ваш IP-адрес через эту технологию. В браузере Firefox доступна скрытая настройка: на странице about:config параметр media.peerconnection.enabled можно переключить в false, полностью вырубив WebRTC.

В Chrome или Opera подобного переключателя нет, но проблему можно решить за счет расширений (WebRTC Leak Prevent, WebRTC Control) или сетевых блокировщиков типа uBlock Origin, где есть опция отключения WebRTC. С помощью расширения можно запретить браузеру обмениваться UDP-пакетами WebRTC, что устраняет утечку.

Но важно понимать — полное отключение WebRTC может нарушить работу некоторых сервисов (Google Meet, веб-версии популярных мессенджеров). А в случае с маскировкой полное отключение выглядит достаточно подозрительно.

Второй вариант — разрешить WebRTC, но контролировать, какой IP-адрес выдается. Так делают многие антидетект-браузеры. В Octo Browser можно гибко задать поведение WebRTC для каждого профиля. По умолчанию стоит режим «Зависит от IP», при котором WebRTC подменяет ваш адрес на внешний IP прокси автоматически. То есть сайтам WebRTC покажет не ваш настоящий адрес, а адрес используемого прокси-сервера.

Помимо этого, в Octo есть опция «Отключить UDP», которая полностью блокирует весь UDP-трафик вне прокси. Но пользоваться ей или нет — решайте исходя из конкретной ситуации. Наиболее оптимальный вариант — использовать проксирование WebRTC.

TLS-утечки: отпечаток TLS и как его не оставить

Помимо IP-адреса, о вашем окружении много может рассказать TLS-отпечаток — своеобразный пассивный идентификатор вашего браузера или программы. Речь идет о характеристиках TLS-соединения, которые не шифруются и видны любому серверу при установке HTTPS-соединения.

Когда браузер подключается по HTTPS, он сначала отправляет серверу сообщение ClientHello. В нем указаны версия протокола, список поддерживаемых шифров, набор TLS-расширений и параметры для ключевого обмена. У каждого браузера этот набор свой и обычно стабильный. Он и формирует узнаваемый TLS-отпечаток.

Chrome отправляет свои шифры и расширения в определенном порядке. А приложение на Java или бот, работающий через OpenSSL, будут передавать другой набор параметров. В итоге комбинация из списка шифров, расширений и поддерживаемых кривых создает уникальный отпечаток, по которому сервер может определить, какой клиент и с какой системы установил соединение.

Почему это важно? Многие антибот-системы и фрод-мониторинги используют TLS-отпечаток для распознавания автоматизированных или подозрительных подключений. Этот метод не требует выполнения скриптов на странице — достаточно пассивно «вслушиваться» в ClientHello. Если вы подключаетесь к сайту не обычным браузером, а, скажем, скриптом на Python со стандартной библиотекой TLS, то ваш TLS-отпечаток будет редким и не похожим на миллионы обычных пользователей Chrome или Firefox. Сайт пометит такое соединение как потенциально нежелательное и в лучшем случае может начать выдавать капчу, а в худшем просто заблокировать доступ.

TLS-утечка — это невидимое глазу раскрытие вашей технической «уникальности» через особенности шифрованного соединения.

Как защититься от TLS-утечек

Отключить эти параметры нельзя — шифрование должно устанавливаться, и ClientHello будет отправлен в любом случае. Задача в другом: сделать так, чтобы ваш отпечаток не выделялся среди тысяч легитимных. Самый простой способ — использовать современный популярный браузер или качественный антидетект-браузер, который маскируется под него.

Поскольку TLS-отпечаток определяется библиотекой шифрования, нужно, чтобы она была той же, что и у большинства пользователей. Например, Chromium (Chrome, Edge, Opera) на Windows имеет один отпечаток для каждой версии; Safari на macOS — другой; Firefox — третий и т. д. Если вы используете именно эти браузеры, ваш TLS-фингерпринт будет общим с огромным множеством людей и не вызовет подозрений.

Проблемы начинаются, когда в цепочке появляется что-то нестандартное: устаревшая операционная система без новых шифров, прокси, заменяющий шифрование, либо инструмент автоматизации со своей TLS-реализацией. В таких случаях нужно принимать меры: эмулировать поведение настоящего браузера или обновлять окружение. Существуют библиотеки, которые позволяют подделывать ClientHello под видом отпечатка реальных браузеров. В целом — это наиболее действенный вариант.

При использовании антидетект-браузера Octo Browser такой проблемы в принципе не существует. Он построен на движке Octium (форк Chromium) последней версии, поэтому TLS-поведение Octo идентично современному Chrome. Каждый профиль Octo при соединении шифруется с использованием библиотек Chromium и отправляет тот же набор шифров и расширений, что и оригинальный браузер Chrome соответствующей версии. Это значит, что ваш TLS-отпечаток не будет уникальным, а просто совпадет с отпечатком тысяч обычных пользователей Chrome на той же версии операционной системы. Что и требуется для маскировки.

Главная рекомендация — не вносить самостоятельно неконсистентные изменения в среду: смена ядра браузера или ручное отключение важных расширений TLS может нарушить целостность отпечатка. Разработчики Octo не зря рекомендуют придерживаться генерации профилей по умолчанию, где все параметры сбалансированы для максимальной естественности. Это нужно не только для устранения TLS-утечек, но и для более качественной маскировки профиля.

Заключение

Анонимность в сети — многослойная задача. Недостаточно просто скрыть IP с помощью прокси или VPN. Важно устранить все каналы, по которым сайты могут получить ваш настоящий IP-адрес или цифровой отпечаток. DNS-, WebRTC- и TLS-утечки — три крупных вектора деанонимизации, о которых следует знать каждому, кто ценит приватность, даже на бытовом уровне.

Наиболее оптимальным и простым выходом для решения проблем утечек будет профессиональный антидетект-браузер. Такие решения, как Octo Browser, берут на себя львиную долю работы: автоматически подменяют WebRTC-адрес на безопасный, не допускают утечек DNS, синхронизируют часовой пояс и язык с прокси и формируют правдоподобный отпечаток системы. Как результат, отпадает необходимость вручную ковыряться в настройках каждого браузера — достаточно соблюдать базовые правила и полагаться на встроенные механизмы защиты.

Следите за последними новостями Octo Browser

Нажимая кнопку, вы соглашаетесь с нашей политикой конфиденциальности.

Следите за последними новостями Octo Browser

Нажимая кнопку, вы соглашаетесь с нашей политикой конфиденциальности.

Следите за последними новостями Octo Browser

Нажимая кнопку, вы соглашаетесь с нашей политикой конфиденциальности.

Похожие статьи

Похожие статьи

Похожие статьи

Присоединяйтесь к Octo Browser сейчас

Вы можете обращаться за помощью к нашим специалистам службы поддержки в чате в любое время.

Присоединяйтесь к Octo Browser сейчас

Вы можете обращаться за помощью к нашим специалистам службы поддержки в чате в любое время.

Присоединяйтесь к Octo Browser сейчас

Вы можете обращаться за помощью к нашим специалистам службы поддержки в чате в любое время.