Rò rỉ DNS, WebRTC và TLS: cách ngăn địa chỉ IP và dấu vân tay kỹ thuật số của bạn bị lộ

16/12/25

Markus_automation

Expert in data parsing and automation

Bạn có thể thay đổi địa chỉ IP của mình, giả mạo vân tay của bạn, và làm việc thông qua một trình duyệt chống phát hiện — tuy nhiên các trang web vẫn tìm cách để nhận ra bạn là ai. Và thường họ thành công vì các rò rỉ ẩn của địa chỉ IP hoặc vân tay số của bạn.

Những điều tinh tế này trở nên quan trọng hơn khi làm việc với nhiều tài khoản, vì bất kỳ điểm tương đồng thêm nào cũng có thể tiết lộ sự kết nối giữa chúng. Đọc bài viết này để hiểu các loại rò rỉ phổ biến nhất — DNS, WebRTC, và TLS — và học cách xử lý chúng.

Nội dung

Rò rỉ DNS: cách DNS có thể tiết lộ IP của bạn

DNS (Hệ Thống Tên Miền) là hệ thống chuyển đổi tên miền thành địa chỉ IP. Mỗi khi bạn truy cập một trang web, máy tính của bạn gửi một yêu cầu DNS để tìm ra địa chỉ IP của máy chủ trang đích.

Vấn đề phát sinh khi các yêu cầu DNS này vượt qua một kênh bảo mật và đi trực tiếp đến máy chủ của ISP của bạn. Đây chính là cách một rò rỉ DNS xảy ra: máy chủ DNS thực sự của bạn tiếp tục tiết lộ thông tin về bạn mặc dù IP đã được che giấu. Trong những trường hợp như vậy, ngay cả khi bạn đang kết nối qua một proxy hoặc VPN, bất kỳ tài nguyên nào thực hiện kiểm tra đều có thể thấy các yêu cầu gửi đến máy chủ DNS của ISP, xác định vị trí địa lý thực sự của bạn và cuối cùng gây nghi ngờ về địa chỉ IP của bạn.

Nói cách khác, các yêu cầu DNS vượt qua một proxy có thể dễ dàng tiết lộ vị trí thực sự của bạn, làm suy yếu sự ẩn danh của kết nối proxy và nâng cờ đỏ cho dịch vụ kiểm tra bạn.

Nguyên nhân chính của rò rỉ DNS là cấu hình không đúng hoặc hành vi mạng cụ thể. Một số dịch vụ proxy không định tuyến yêu cầu DNS chút nào, hoặc hệ điều hành của bạn có thể có nhà cung cấp DNS đã được mã hóa cứng.

Bạn có thể kiểm tra rò rỉ DNS bằng các dịch vụ đặc biệt như DNS Leak Test hoặc Browserleaks. Chúng hiển thị danh sách các máy chủ DNS xử lý yêu cầu của bạn. Nếu bạn thấy máy chủ DNS từ quốc gia của mình hoặc máy chủ được sử dụng bởi ISP tại nhà của bạn, sự ẩn danh của bạn đã bị xâm phạm.

Cách bảo vệ bạn khỏi rò rỉ DNS

Trước hết, hãy đảm bảo rằng proxy bạn sử dụng định tuyến các yêu cầu DNS qua một kênh bảo mật. Đối với các dịch vụ VPN, nhiều dịch vụ bao gồm bảo vệ rò rỉ DNS tích hợp. Nếu bạn đang cấu hình DNS một cách thủ công, bạn có thể đặt rõ ràng các máy chủ DNS công cộng đáng tin cậy trong cài đặt mạng của bạn, chẳng hạn như Cloudflare DNS (1.1.1.1) hoặc Google DNS (8.8.8.8). Điều này đảm bảo rằng các yêu cầu giải quyết tên đi đến các máy chủ DNS trung lập thay vì DNS của ISP của bạn. Cũng có các công cụ proxifier và tường lửa chặn tất cả các yêu cầu DNS của hệ thống và buộc chúng qua đường hầm VPN.

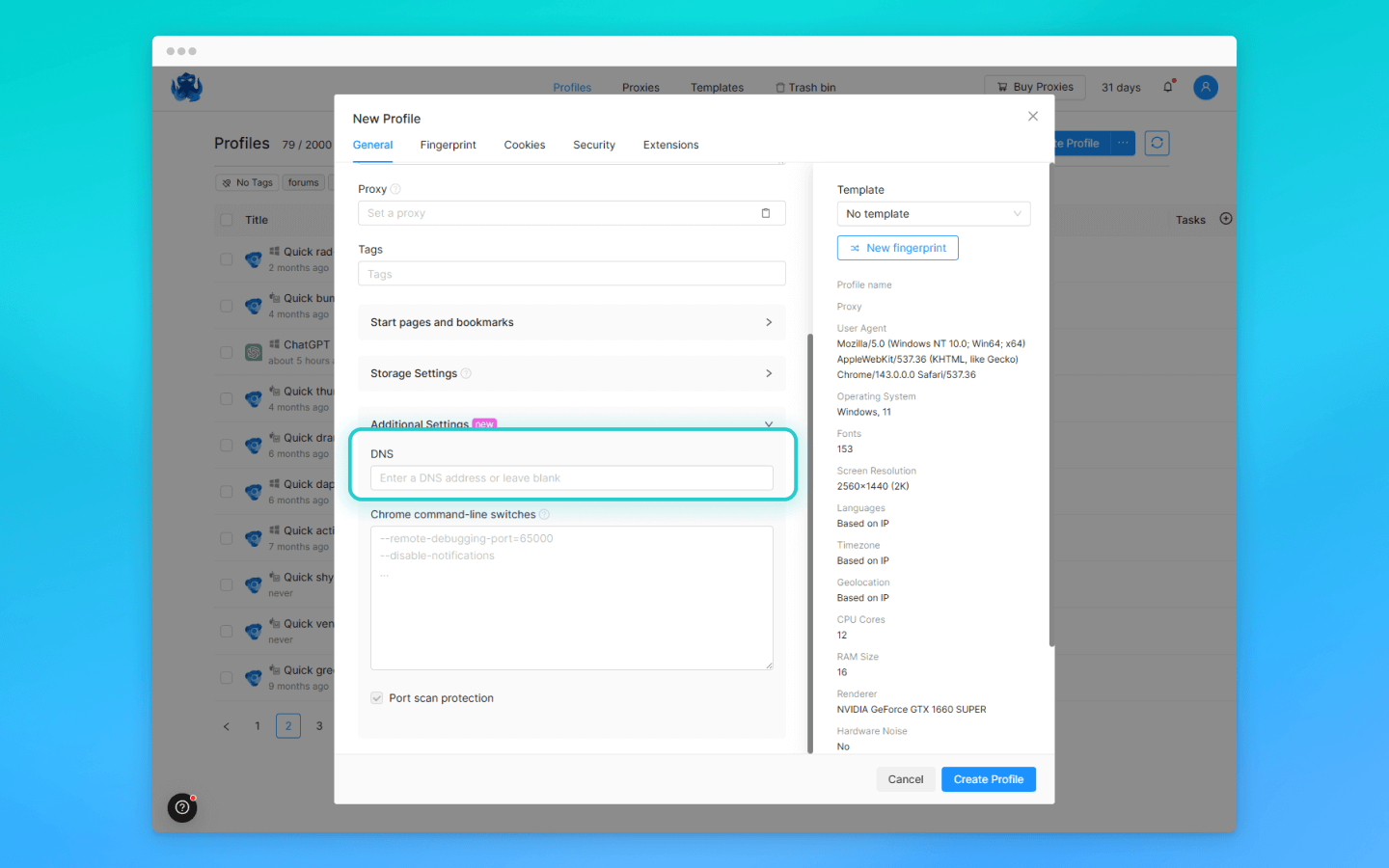

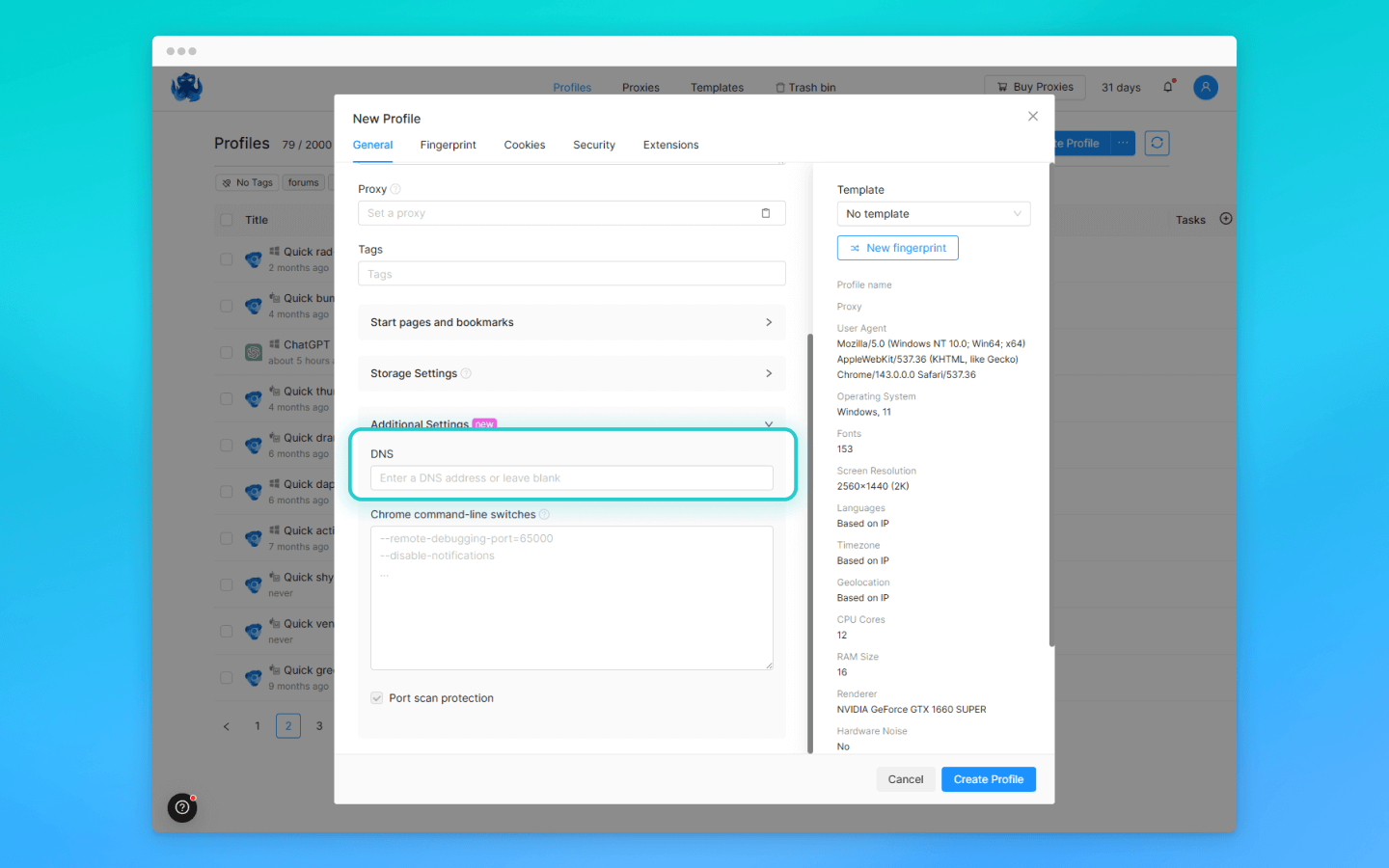

Còn về trình duyệt chống phát hiện? Octo Browser, ví dụ, giải quyết vấn đề này ở cấp độ hồ sơ: theo mặc định, tất cả các yêu cầu DNS được ràng buộc với proxy đang sử dụng, vì vậy người dùng thông thường không cần cấu hình gì cả. Đối với người dùng nâng cao, Octo cho phép bạn chỉ định thủ công một máy chủ DNS tùy chỉnh trong cài đặt hồ sơ. Hệ thống được thiết kế sao cho trình duyệt không thể "hỏi" ISP tại địa phương bất cứ điều gì — tất cả các yêu cầu DNS đều đi qua cùng một lộ trình với phần còn lại của lưu lượng.

Rò rỉ WebRTC: cách trình duyệt tiết lộ địa chỉ IP của bạn qua P2P

WebRTC (Giao Tiếp Thời Gian Thực trên Web) là một công nghệ truyền âm thanh, video và dữ liệu trực tiếp giữa các trình duyệt (ngang hàng). Nó cho phép truyền tải với độ trễ thấp và mã hóa cho các cuộc gọi video, hội nghị web và trò chơi trực tuyến.

Tuy nhiên, WebRTC có một nhược điểm lớn: nó cho phép bất kỳ trang web nào lấy địa chỉ IP thực của bạn, ngay cả khi bạn đang sử dụng proxy. Một rò rỉ WebRTC hoạt động như sau: khi trình duyệt thiết lập kết nối P2P, nó sử dụng giao thức ICE và gửi các yêu cầu đến các máy chủ STUN để xác định địa chỉ mạng (cả địa chỉ cục bộ và bên ngoài) để truyền thông. Quá trình này không yêu cầu quyền đặc biệt gì — không giống như truy cập vào máy ảnh hay vị trí địa lý, không có thông báo nhắc nhở nào xuất hiện. Kết quả là, người dùng thậm chí có thể không nhận ra rằng một trang web đã phát hiện địa chỉ IP thực của họ bằng cách sử dụng một đoạn mã ẩn.

Điều thú vị hơn nữa là ngay cả khi bạn sử dụng VPN, trình duyệt có thể báo cáo địa chỉ IP ISP thực sự của bạn cho máy chủ STUN, bỏ qua đường hầm VPN. Từ quan điểm ẩn danh, đây là một lỗ hổng nghiêm trọng: một yêu cầu WebRTC duy nhất có thể phá hủy toàn bộ thiết lập giả mạo của bạn. Dù vậy, với cấu hình đúng đắn, địa chỉ IP của bạn sẽ không bị rò rỉ.

Làm thế nào để bảo vệ bạn khỏi rò rỉ WebRTC

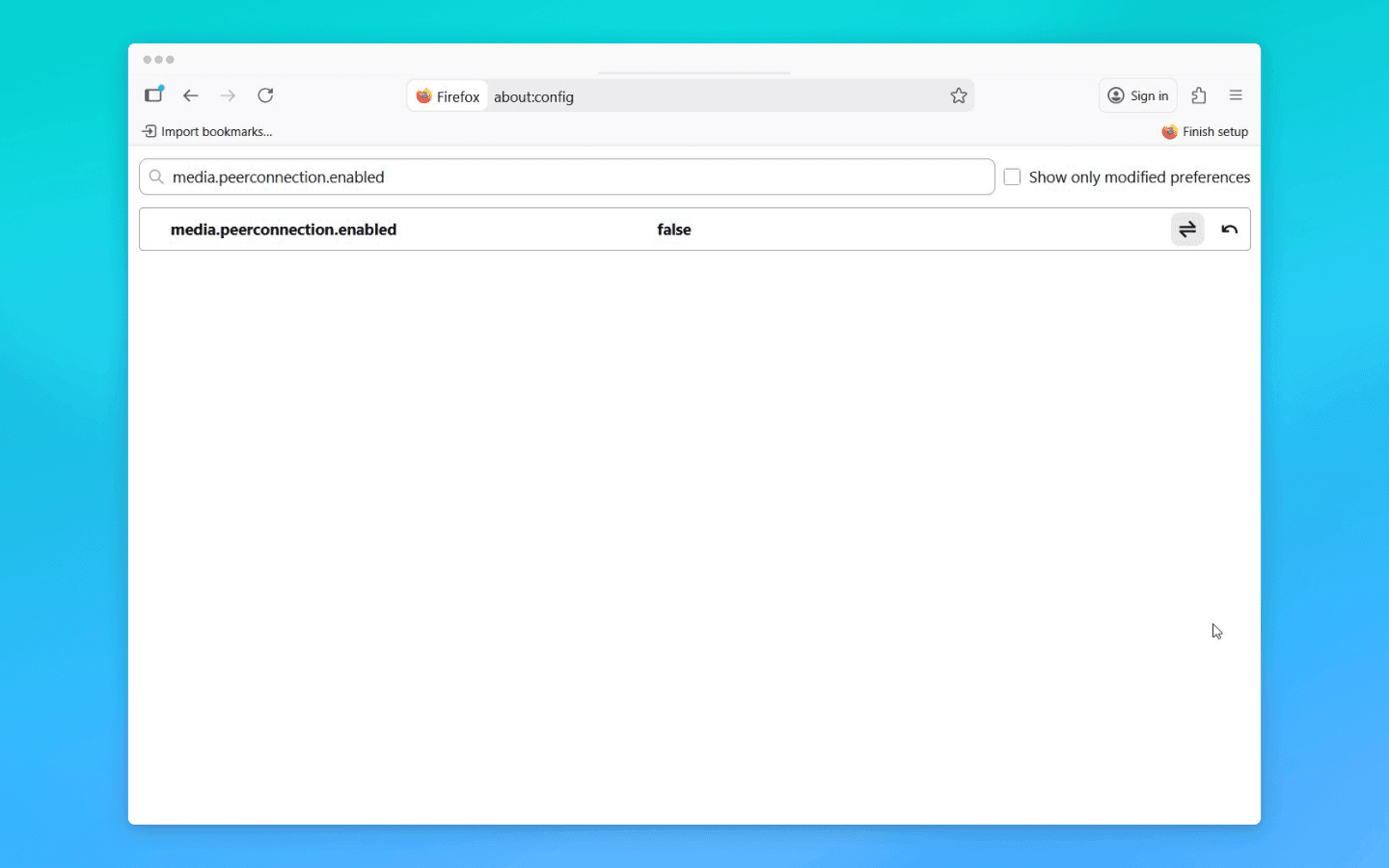

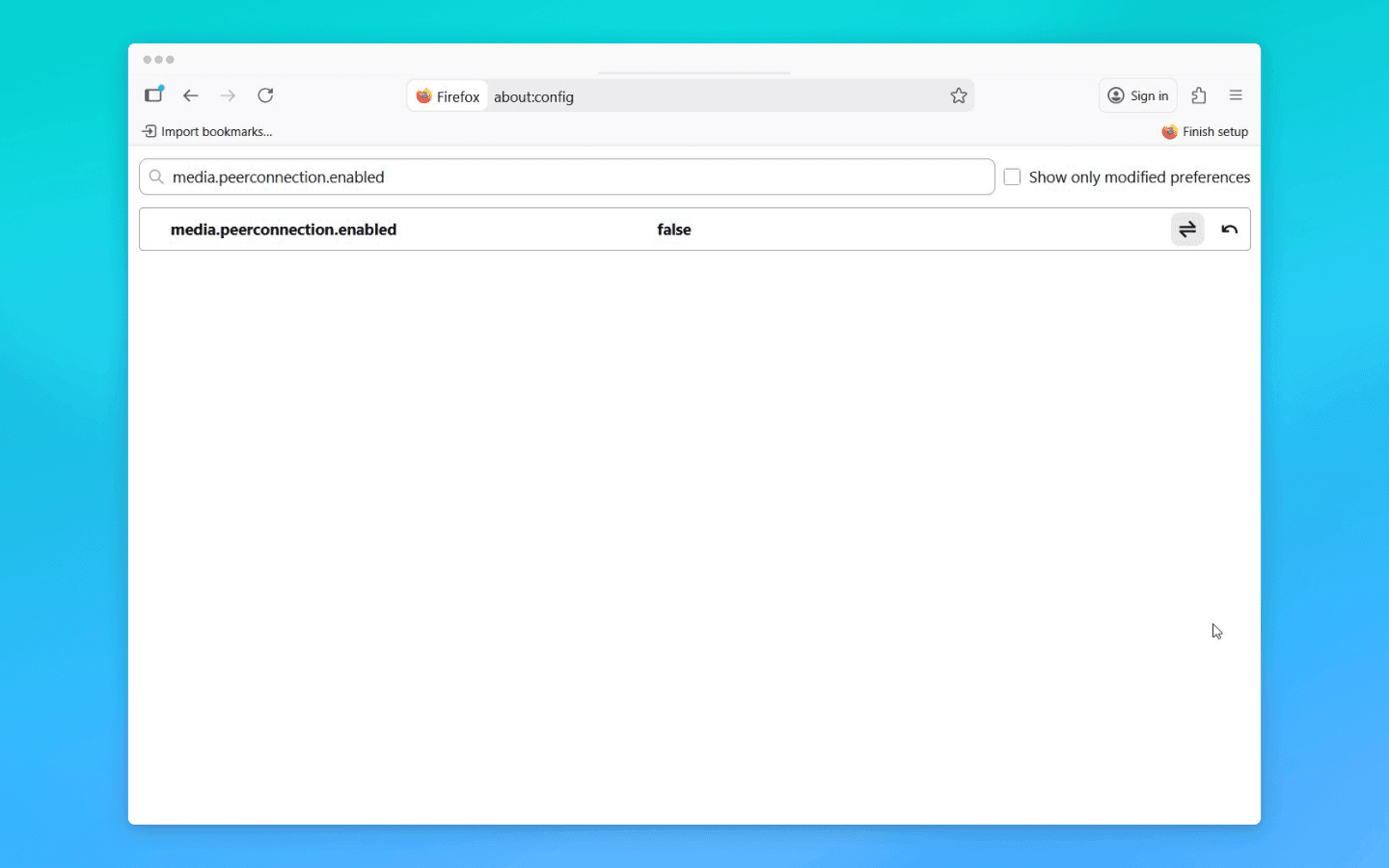

Biện pháp mạnh mẽ nhất là vô hiệu hóa hoàn toàn WebRTC trong trình duyệt. Trong trường hợp đó, không có kênh P2P nào sẽ được thiết lập, và các đoạn mã trên trang web sẽ không thể lấy địa chỉ IP của bạn qua công nghệ này. Ở Firefox, có một cài đặt ẩn: trên trang about:config, bạn có thể đặt tham số media.peerconnection.enabled thành false, tức là vô hiệu hóa hoàn toàn WebRTC.

Trong Chrome hoặc Opera, không có nút chuyển đổi tích hợp như vậy, nhưng vấn đề có thể được giải quyết bằng cách sử dụng các tiện ích mở rộng (như WebRTC Leak Prevent hoặc WebRTC Control) hoặc các chặn mạng như uBlock Origin, có chứa một tùy chọn để vô hiệu hóa WebRTC. Với sự giúp đỡ của các tiện ích mở rộng này, bạn có thể chặn trình duyệt trao đổi các gói UDP WebRTC, loại bỏ sự rò rỉ.

Tuy nhiên, cần hiểu rằng việc vô hiệu hóa hoàn toàn WebRTC có thể làm hỏng chức năng của một số dịch vụ (Google Meet, các phiên bản web của các trình nhắn tin phổ biến). Ngoài ra, từ quan điểm giả mạo, việc vô hiệu hóa hoàn toàn WebRTC có thể trông khá đáng ngờ.

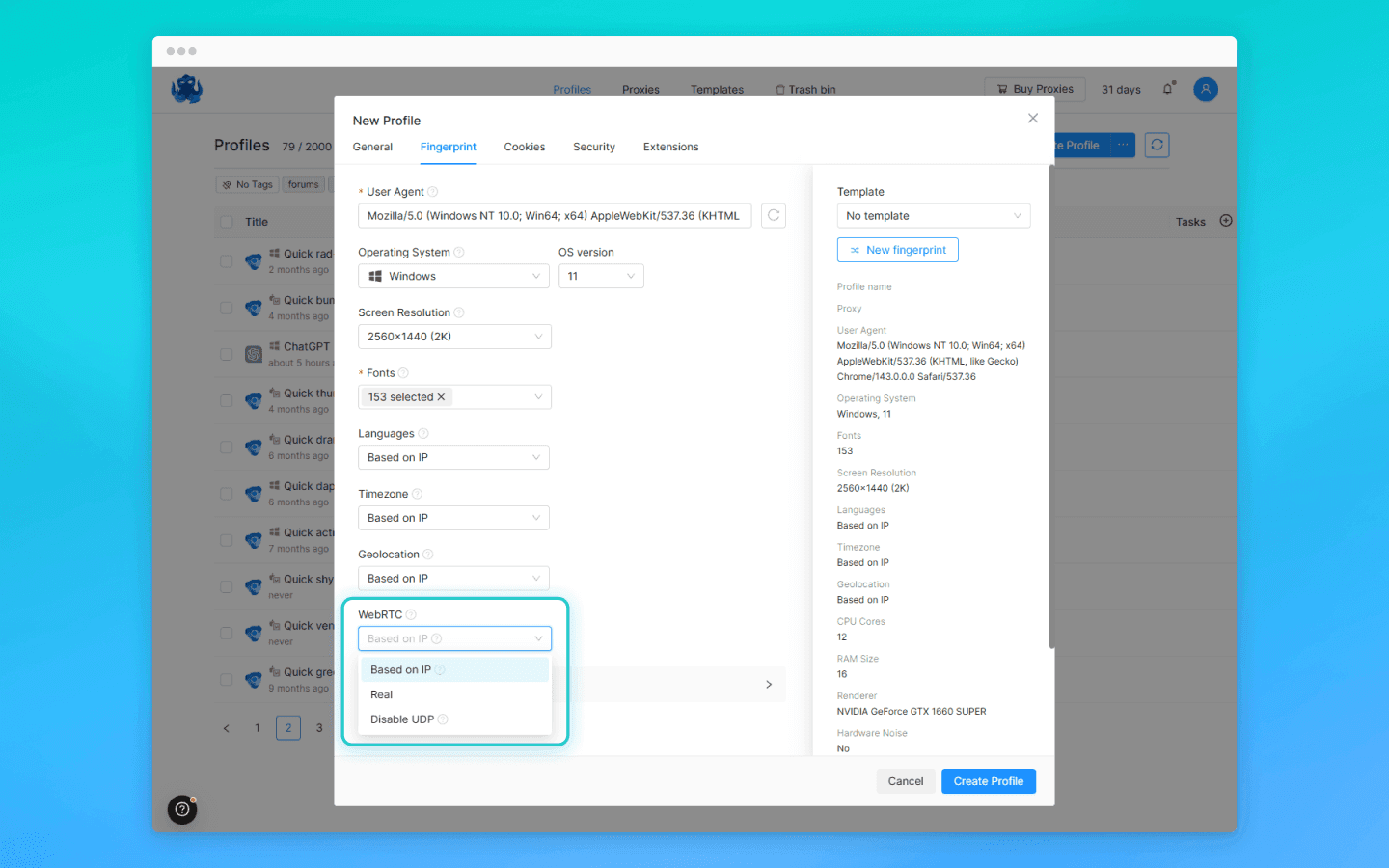

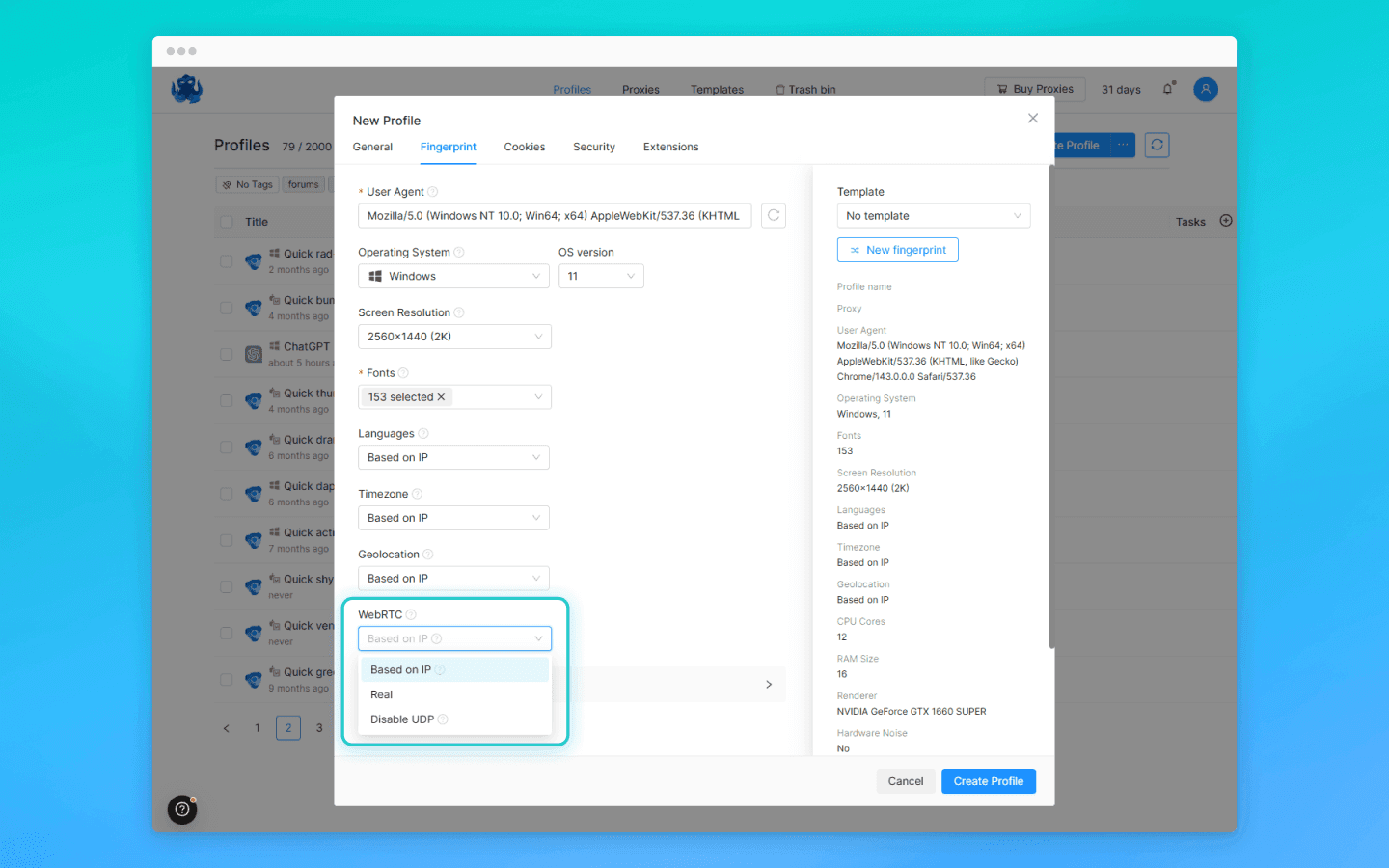

Cách tiếp cận thứ hai là cho phép WebRTC nhưng kiểm soát địa chỉ IP mà nó tiết lộ. Đây là cách nhiều trình duyệt chống phát hiện xử lý. Trong Octo Browser, bạn có thể linh hoạt cấu hình hành vi WebRTC cho mỗi hồ sơ. Theo mặc định, nó được đặt thành "Dựa trên IP", nghĩa là WebRTC tự động thay thế địa chỉ IP của bạn bằng IP bên ngoài của proxy. Kết quả là, các trang web sẽ thấy địa chỉ của máy chủ proxy thay vì địa chỉ thực của bạn.

Thêm vào đó, Octo có một tùy chọn “Disable UDP” vô hiệu hóa hoàn toàn tất cả lưu lượng UDP ngoài proxy. Việc bạn nên sử dụng nó hay không phụ thuộc vào tình huống cụ thể của bạn. Trong hầu hết các trường hợp, giải pháp tối ưu là proxying WebRTC đúng.

Rò rỉ TLS: vân tay TLS và cách tránh để lại dấu ấn

Ngoài địa chỉ IP của bạn, một vân tay TLS có thể tiết lộ nhiều điều về môi trường của bạn. Đó là một loại mã định danh thụ động của trình duyệt hoặc ứng dụng của bạn. Nó dựa trên các đặc tính của kết nối TLS không được mã hóa và có thể thấy trước bất kỳ máy chủ nào khi thiết lập kết nối HTTPS.

Khi một trình duyệt kết nối qua HTTPS, trước tiên nó gửi một thông điệp ClientHello đến máy chủ. Thông điệp này chứa phiên bản giao thức, danh sách các bộ mã hoá được hỗ trợ, tập hợp các mở rộng TLS, và các tham số trao đổi khóa. Mỗi trình duyệt có sự kết hợp ổn định điển hình của các giá trị này. Cùng nhau, chúng tạo thành một vân tay TLS có thể nhận diện.

Chrome gửi các bộ mã hoá và mở rộng của nó theo một thứ tự cụ thể. Một ứng dụng Java hoặc một bot chạy qua OpenSSL sẽ gửi một tập hợp tham số khác. Kết quả là, sự kết hợp của các bộ mã hóa, mở rộng, và các đường cong được hỗ trợ tạo ra một dấu vân tay độc đáo cho phép máy chủ xác định khách hàng và hệ thống nào đã thiết lập kết nối.

Tại sao điều này quan trọng? Nhiều hệ thống chống bot và công cụ giám sát gian lận sử dụng vân tay TLS để phát hiện các kết nối tự động hoặc đáng ngờ. Phương pháp này không yêu cầu thực hiện các đoạn mã trên trang; chỉ cần thụ động “lắng nghe” ClientHello. Nếu bạn kết nối với một trang web không phải qua trình duyệt thường, mà ví dụ qua một đoạn mã Python sử dụng một thư viện TLS tiêu chuẩn, vân tay TLS của bạn sẽ hiếm và khác với của hàng triệu người dùng Chrome hoặc Firefox thông thường. Trang web có thể đánh dấu kết nối là không mong muốn và, trong trường hợp xấu nhất, bắt đầu hiển thị CAPTCHA, hoặc, trong trường hợp xấu nhất, chặn truy cập hoàn toàn.

Một rò rỉ TLS là sự phơi bày vô hình của "sự độc đáo" kỹ thuật của bạn thông qua các đặc tính cụ thể của một kết nối mã hóa.

Cách bảo vệ bạn khỏi rò rỉ TLS

Bạn không thể chỉ đơn giản vô hiệu hóa các tham số này: mã hóa phải được thiết lập, và ClientHello sẽ được gửi trong mọi trường hợp. Nhiệm vụ là khác: để đảm bảo rằng vân tay của bạn không nổi bật giữa hàng ngàn vân tay hợp pháp. Cách đơn giản nhất là sử dụng một trình duyệt hiện đại, phổ biến hoặc một trình duyệt chống phát hiện chất lượng cao mô phỏng chính xác nó.

Vì vân tay TLS được xác định bởi thư viện mã hóa, nó cần phải giống với thư viện mà phần lớn người dùng sử dụng. Ví dụ, các trình duyệt dựa trên Chromium (Chrome, Edge, Opera) trên Windows có một vân tay cho mỗi phiên bản; Safari trên macOS có một vân tay khác; Firefox một vân tay thứ ba, v.v. Nếu bạn sử dụng các trình duyệt này, vân tay TLS của bạn sẽ được chia sẻ với một lượng lớn mọi người và sẽ không gây nghi ngờ.

Vấn đề bắt đầu khi xuất hiện điều gì đó không tiêu chuẩn trong chuỗi: một hệ điều hành lỗi thời không có các mã hóa hiện đại, một proxy can thiệp vào mã hóa, hoặc một công cụ tự động hóa với việc thực hiện TLS của riêng nó. Trong những trường hợp này, cần phải hành động: hoặc giả lập hành vi của một trình duyệt thực, hoặc cập nhật môi trường. Có các thư viện cho phép bạn giả mạo ClientHello để phù hợp với các vân tay của trình duyệt thực. Nhìn chung, đây là cách tiếp cận hiệu quả nhất.

Khi sử dụng một trình duyệt chống phát hiện như Octo Browser, vấn đề này không tồn tại về nguyên tắc. Nó được xây dựng trên hạt nhân trình duyệt Octium (một nhánh của Chromium) của phiên bản mới nhất, nên hành vi TLS của Octo là giống với của Chrome hiện đại. Mỗi hồ sơ Octo sử dụng các thư viện của Chromium cho mã hóa và gửi cùng một bộ mã hóa và mở rộng như trình duyệt Chrome gốc của phiên bản tương ứng. Điều này có nghĩa là vân tay TLS của bạn sẽ không độc nhất; nó sẽ khớp với vân tay của hàng nghìn người dùng Chrome thông thường trên cùng phiên bản hệ điều hành. Đó chính xác là điều mà một sự giả mạo đúng đắn yêu cầu.

Khuyến nghị chính là không tự mình đưa ra các thay đổi không nhất quán vào môi trường. Thay đổi hạt nhân trình duyệt hoặc vô hiệu hóa thủ công các mở rộng TLS quan trọng có thể phá hỏng tính nhất quán của vân tay. Đội ngũ Octo khuyến nghị sử dụng các cài đặt tạo hồ sơ mặc định vì một lý do: tất cả các tham số ở đó đều được cân bằng cho sự nhất quán tối đa. Điều này không chỉ quan trọng để loại bỏ các rò rỉ TLS mà còn cho chất lượng giả mạo tổng thể cao hơn.

Kết luận

Ẩn danh trực tuyến là một nhiệm vụ nhiều lớp. Chỉ ẩn địa chỉ IP của bạn với một proxy hoặc VPN là không đủ. Điều quan trọng là phải loại bỏ tất cả các kênh qua đó các trang web có thể lấy địa chỉ IP thực của bạn hoặc dấu vân tay kỹ thuật số. Rò rỉ DNS, WebRTC và TLS là ba vectơ chính của việc bất danh hóa mà bất kỳ ai coi trọng quyền riêng tư cũng nên hiểu.

Cách tối ưu và đơn giản nhất để giải quyết các rò rỉ là sử dụng một trình duyệt chống phát hiện chuyên nghiệp. Các giải pháp như Octo Browser thực hiện hầu hết công việc cho bạn: chúng tự động thay thế địa chỉ WebRTC bằng địa chỉ an toàn, ngăn chặn rò rỉ DNS, đồng bộ hóa múi giờ và ngôn ngữ với proxy, và tạo ra một dấu vân tay đáng tin cậy và nhất quán. Kết quả là, không cần phải điều chỉnh thủ công từng cài đặt trình duyệt; chỉ cần tuân theo các quy tắc cơ bản và dựa vào các cơ chế bảo vệ tích hợp.

Rò rỉ DNS: cách DNS có thể tiết lộ IP của bạn

DNS (Hệ Thống Tên Miền) là hệ thống chuyển đổi tên miền thành địa chỉ IP. Mỗi khi bạn truy cập một trang web, máy tính của bạn gửi một yêu cầu DNS để tìm ra địa chỉ IP của máy chủ trang đích.

Vấn đề phát sinh khi các yêu cầu DNS này vượt qua một kênh bảo mật và đi trực tiếp đến máy chủ của ISP của bạn. Đây chính là cách một rò rỉ DNS xảy ra: máy chủ DNS thực sự của bạn tiếp tục tiết lộ thông tin về bạn mặc dù IP đã được che giấu. Trong những trường hợp như vậy, ngay cả khi bạn đang kết nối qua một proxy hoặc VPN, bất kỳ tài nguyên nào thực hiện kiểm tra đều có thể thấy các yêu cầu gửi đến máy chủ DNS của ISP, xác định vị trí địa lý thực sự của bạn và cuối cùng gây nghi ngờ về địa chỉ IP của bạn.

Nói cách khác, các yêu cầu DNS vượt qua một proxy có thể dễ dàng tiết lộ vị trí thực sự của bạn, làm suy yếu sự ẩn danh của kết nối proxy và nâng cờ đỏ cho dịch vụ kiểm tra bạn.

Nguyên nhân chính của rò rỉ DNS là cấu hình không đúng hoặc hành vi mạng cụ thể. Một số dịch vụ proxy không định tuyến yêu cầu DNS chút nào, hoặc hệ điều hành của bạn có thể có nhà cung cấp DNS đã được mã hóa cứng.

Bạn có thể kiểm tra rò rỉ DNS bằng các dịch vụ đặc biệt như DNS Leak Test hoặc Browserleaks. Chúng hiển thị danh sách các máy chủ DNS xử lý yêu cầu của bạn. Nếu bạn thấy máy chủ DNS từ quốc gia của mình hoặc máy chủ được sử dụng bởi ISP tại nhà của bạn, sự ẩn danh của bạn đã bị xâm phạm.

Cách bảo vệ bạn khỏi rò rỉ DNS

Trước hết, hãy đảm bảo rằng proxy bạn sử dụng định tuyến các yêu cầu DNS qua một kênh bảo mật. Đối với các dịch vụ VPN, nhiều dịch vụ bao gồm bảo vệ rò rỉ DNS tích hợp. Nếu bạn đang cấu hình DNS một cách thủ công, bạn có thể đặt rõ ràng các máy chủ DNS công cộng đáng tin cậy trong cài đặt mạng của bạn, chẳng hạn như Cloudflare DNS (1.1.1.1) hoặc Google DNS (8.8.8.8). Điều này đảm bảo rằng các yêu cầu giải quyết tên đi đến các máy chủ DNS trung lập thay vì DNS của ISP của bạn. Cũng có các công cụ proxifier và tường lửa chặn tất cả các yêu cầu DNS của hệ thống và buộc chúng qua đường hầm VPN.

Còn về trình duyệt chống phát hiện? Octo Browser, ví dụ, giải quyết vấn đề này ở cấp độ hồ sơ: theo mặc định, tất cả các yêu cầu DNS được ràng buộc với proxy đang sử dụng, vì vậy người dùng thông thường không cần cấu hình gì cả. Đối với người dùng nâng cao, Octo cho phép bạn chỉ định thủ công một máy chủ DNS tùy chỉnh trong cài đặt hồ sơ. Hệ thống được thiết kế sao cho trình duyệt không thể "hỏi" ISP tại địa phương bất cứ điều gì — tất cả các yêu cầu DNS đều đi qua cùng một lộ trình với phần còn lại của lưu lượng.

Rò rỉ WebRTC: cách trình duyệt tiết lộ địa chỉ IP của bạn qua P2P

WebRTC (Giao Tiếp Thời Gian Thực trên Web) là một công nghệ truyền âm thanh, video và dữ liệu trực tiếp giữa các trình duyệt (ngang hàng). Nó cho phép truyền tải với độ trễ thấp và mã hóa cho các cuộc gọi video, hội nghị web và trò chơi trực tuyến.

Tuy nhiên, WebRTC có một nhược điểm lớn: nó cho phép bất kỳ trang web nào lấy địa chỉ IP thực của bạn, ngay cả khi bạn đang sử dụng proxy. Một rò rỉ WebRTC hoạt động như sau: khi trình duyệt thiết lập kết nối P2P, nó sử dụng giao thức ICE và gửi các yêu cầu đến các máy chủ STUN để xác định địa chỉ mạng (cả địa chỉ cục bộ và bên ngoài) để truyền thông. Quá trình này không yêu cầu quyền đặc biệt gì — không giống như truy cập vào máy ảnh hay vị trí địa lý, không có thông báo nhắc nhở nào xuất hiện. Kết quả là, người dùng thậm chí có thể không nhận ra rằng một trang web đã phát hiện địa chỉ IP thực của họ bằng cách sử dụng một đoạn mã ẩn.

Điều thú vị hơn nữa là ngay cả khi bạn sử dụng VPN, trình duyệt có thể báo cáo địa chỉ IP ISP thực sự của bạn cho máy chủ STUN, bỏ qua đường hầm VPN. Từ quan điểm ẩn danh, đây là một lỗ hổng nghiêm trọng: một yêu cầu WebRTC duy nhất có thể phá hủy toàn bộ thiết lập giả mạo của bạn. Dù vậy, với cấu hình đúng đắn, địa chỉ IP của bạn sẽ không bị rò rỉ.

Làm thế nào để bảo vệ bạn khỏi rò rỉ WebRTC

Biện pháp mạnh mẽ nhất là vô hiệu hóa hoàn toàn WebRTC trong trình duyệt. Trong trường hợp đó, không có kênh P2P nào sẽ được thiết lập, và các đoạn mã trên trang web sẽ không thể lấy địa chỉ IP của bạn qua công nghệ này. Ở Firefox, có một cài đặt ẩn: trên trang about:config, bạn có thể đặt tham số media.peerconnection.enabled thành false, tức là vô hiệu hóa hoàn toàn WebRTC.

Trong Chrome hoặc Opera, không có nút chuyển đổi tích hợp như vậy, nhưng vấn đề có thể được giải quyết bằng cách sử dụng các tiện ích mở rộng (như WebRTC Leak Prevent hoặc WebRTC Control) hoặc các chặn mạng như uBlock Origin, có chứa một tùy chọn để vô hiệu hóa WebRTC. Với sự giúp đỡ của các tiện ích mở rộng này, bạn có thể chặn trình duyệt trao đổi các gói UDP WebRTC, loại bỏ sự rò rỉ.

Tuy nhiên, cần hiểu rằng việc vô hiệu hóa hoàn toàn WebRTC có thể làm hỏng chức năng của một số dịch vụ (Google Meet, các phiên bản web của các trình nhắn tin phổ biến). Ngoài ra, từ quan điểm giả mạo, việc vô hiệu hóa hoàn toàn WebRTC có thể trông khá đáng ngờ.

Cách tiếp cận thứ hai là cho phép WebRTC nhưng kiểm soát địa chỉ IP mà nó tiết lộ. Đây là cách nhiều trình duyệt chống phát hiện xử lý. Trong Octo Browser, bạn có thể linh hoạt cấu hình hành vi WebRTC cho mỗi hồ sơ. Theo mặc định, nó được đặt thành "Dựa trên IP", nghĩa là WebRTC tự động thay thế địa chỉ IP của bạn bằng IP bên ngoài của proxy. Kết quả là, các trang web sẽ thấy địa chỉ của máy chủ proxy thay vì địa chỉ thực của bạn.

Thêm vào đó, Octo có một tùy chọn “Disable UDP” vô hiệu hóa hoàn toàn tất cả lưu lượng UDP ngoài proxy. Việc bạn nên sử dụng nó hay không phụ thuộc vào tình huống cụ thể của bạn. Trong hầu hết các trường hợp, giải pháp tối ưu là proxying WebRTC đúng.

Rò rỉ TLS: vân tay TLS và cách tránh để lại dấu ấn

Ngoài địa chỉ IP của bạn, một vân tay TLS có thể tiết lộ nhiều điều về môi trường của bạn. Đó là một loại mã định danh thụ động của trình duyệt hoặc ứng dụng của bạn. Nó dựa trên các đặc tính của kết nối TLS không được mã hóa và có thể thấy trước bất kỳ máy chủ nào khi thiết lập kết nối HTTPS.

Khi một trình duyệt kết nối qua HTTPS, trước tiên nó gửi một thông điệp ClientHello đến máy chủ. Thông điệp này chứa phiên bản giao thức, danh sách các bộ mã hoá được hỗ trợ, tập hợp các mở rộng TLS, và các tham số trao đổi khóa. Mỗi trình duyệt có sự kết hợp ổn định điển hình của các giá trị này. Cùng nhau, chúng tạo thành một vân tay TLS có thể nhận diện.

Chrome gửi các bộ mã hoá và mở rộng của nó theo một thứ tự cụ thể. Một ứng dụng Java hoặc một bot chạy qua OpenSSL sẽ gửi một tập hợp tham số khác. Kết quả là, sự kết hợp của các bộ mã hóa, mở rộng, và các đường cong được hỗ trợ tạo ra một dấu vân tay độc đáo cho phép máy chủ xác định khách hàng và hệ thống nào đã thiết lập kết nối.

Tại sao điều này quan trọng? Nhiều hệ thống chống bot và công cụ giám sát gian lận sử dụng vân tay TLS để phát hiện các kết nối tự động hoặc đáng ngờ. Phương pháp này không yêu cầu thực hiện các đoạn mã trên trang; chỉ cần thụ động “lắng nghe” ClientHello. Nếu bạn kết nối với một trang web không phải qua trình duyệt thường, mà ví dụ qua một đoạn mã Python sử dụng một thư viện TLS tiêu chuẩn, vân tay TLS của bạn sẽ hiếm và khác với của hàng triệu người dùng Chrome hoặc Firefox thông thường. Trang web có thể đánh dấu kết nối là không mong muốn và, trong trường hợp xấu nhất, bắt đầu hiển thị CAPTCHA, hoặc, trong trường hợp xấu nhất, chặn truy cập hoàn toàn.

Một rò rỉ TLS là sự phơi bày vô hình của "sự độc đáo" kỹ thuật của bạn thông qua các đặc tính cụ thể của một kết nối mã hóa.

Cách bảo vệ bạn khỏi rò rỉ TLS

Bạn không thể chỉ đơn giản vô hiệu hóa các tham số này: mã hóa phải được thiết lập, và ClientHello sẽ được gửi trong mọi trường hợp. Nhiệm vụ là khác: để đảm bảo rằng vân tay của bạn không nổi bật giữa hàng ngàn vân tay hợp pháp. Cách đơn giản nhất là sử dụng một trình duyệt hiện đại, phổ biến hoặc một trình duyệt chống phát hiện chất lượng cao mô phỏng chính xác nó.

Vì vân tay TLS được xác định bởi thư viện mã hóa, nó cần phải giống với thư viện mà phần lớn người dùng sử dụng. Ví dụ, các trình duyệt dựa trên Chromium (Chrome, Edge, Opera) trên Windows có một vân tay cho mỗi phiên bản; Safari trên macOS có một vân tay khác; Firefox một vân tay thứ ba, v.v. Nếu bạn sử dụng các trình duyệt này, vân tay TLS của bạn sẽ được chia sẻ với một lượng lớn mọi người và sẽ không gây nghi ngờ.

Vấn đề bắt đầu khi xuất hiện điều gì đó không tiêu chuẩn trong chuỗi: một hệ điều hành lỗi thời không có các mã hóa hiện đại, một proxy can thiệp vào mã hóa, hoặc một công cụ tự động hóa với việc thực hiện TLS của riêng nó. Trong những trường hợp này, cần phải hành động: hoặc giả lập hành vi của một trình duyệt thực, hoặc cập nhật môi trường. Có các thư viện cho phép bạn giả mạo ClientHello để phù hợp với các vân tay của trình duyệt thực. Nhìn chung, đây là cách tiếp cận hiệu quả nhất.

Khi sử dụng một trình duyệt chống phát hiện như Octo Browser, vấn đề này không tồn tại về nguyên tắc. Nó được xây dựng trên hạt nhân trình duyệt Octium (một nhánh của Chromium) của phiên bản mới nhất, nên hành vi TLS của Octo là giống với của Chrome hiện đại. Mỗi hồ sơ Octo sử dụng các thư viện của Chromium cho mã hóa và gửi cùng một bộ mã hóa và mở rộng như trình duyệt Chrome gốc của phiên bản tương ứng. Điều này có nghĩa là vân tay TLS của bạn sẽ không độc nhất; nó sẽ khớp với vân tay của hàng nghìn người dùng Chrome thông thường trên cùng phiên bản hệ điều hành. Đó chính xác là điều mà một sự giả mạo đúng đắn yêu cầu.

Khuyến nghị chính là không tự mình đưa ra các thay đổi không nhất quán vào môi trường. Thay đổi hạt nhân trình duyệt hoặc vô hiệu hóa thủ công các mở rộng TLS quan trọng có thể phá hỏng tính nhất quán của vân tay. Đội ngũ Octo khuyến nghị sử dụng các cài đặt tạo hồ sơ mặc định vì một lý do: tất cả các tham số ở đó đều được cân bằng cho sự nhất quán tối đa. Điều này không chỉ quan trọng để loại bỏ các rò rỉ TLS mà còn cho chất lượng giả mạo tổng thể cao hơn.

Kết luận

Ẩn danh trực tuyến là một nhiệm vụ nhiều lớp. Chỉ ẩn địa chỉ IP của bạn với một proxy hoặc VPN là không đủ. Điều quan trọng là phải loại bỏ tất cả các kênh qua đó các trang web có thể lấy địa chỉ IP thực của bạn hoặc dấu vân tay kỹ thuật số. Rò rỉ DNS, WebRTC và TLS là ba vectơ chính của việc bất danh hóa mà bất kỳ ai coi trọng quyền riêng tư cũng nên hiểu.

Cách tối ưu và đơn giản nhất để giải quyết các rò rỉ là sử dụng một trình duyệt chống phát hiện chuyên nghiệp. Các giải pháp như Octo Browser thực hiện hầu hết công việc cho bạn: chúng tự động thay thế địa chỉ WebRTC bằng địa chỉ an toàn, ngăn chặn rò rỉ DNS, đồng bộ hóa múi giờ và ngôn ngữ với proxy, và tạo ra một dấu vân tay đáng tin cậy và nhất quán. Kết quả là, không cần phải điều chỉnh thủ công từng cài đặt trình duyệt; chỉ cần tuân theo các quy tắc cơ bản và dựa vào các cơ chế bảo vệ tích hợp.

Cập nhật với các tin tức Octo Browser mới nhất

Khi nhấp vào nút này, bạn sẽ đồng ý với Chính sách Quyền riêng tư của chúng tôi.

Cập nhật với các tin tức Octo Browser mới nhất

Khi nhấp vào nút này, bạn sẽ đồng ý với Chính sách Quyền riêng tư của chúng tôi.

Cập nhật với các tin tức Octo Browser mới nhất

Khi nhấp vào nút này, bạn sẽ đồng ý với Chính sách Quyền riêng tư của chúng tôi.

Các bài viết liên quan

Các bài viết liên quan

Các bài viết liên quan

Tham gia Octo Browser ngay

Hoặc liên hệ với Dịch vụ khách hàng bất kì lúc nào nếu bạn có bất cứ thắc mắc nào.

Tham gia Octo Browser ngay

Hoặc liên hệ với Dịch vụ khách hàng bất kì lúc nào nếu bạn có bất cứ thắc mắc nào.

Tham gia Octo Browser ngay

Hoặc liên hệ với Dịch vụ khách hàng bất kì lúc nào nếu bạn có bất cứ thắc mắc nào.