DNS、WebRTC 和 TLS 泄漏:如何防止您的 IP 地址和数字指纹被曝光

2025/12/16

Markus_automation

Expert in data parsing and automation

您可以更改您的IP地址、伪装您的指纹,并使用反检测浏览器——然而,网站仍在寻找识别您身份的方法。而且它们经常因为您IP地址或数字指纹的隐藏泄漏而成功。

在处理多个帐户时,这些细微差别变得更加关键,因为任何额外的相似之处都可能揭示它们之间的联系。阅读这篇文章以了解最常见的泄漏类型——DNS、WebRTC和TLS——并学习如何处理它们。

内容

DNS 泄漏:DNS 如何暴露你的 IP

DNS(域名系统)是将域名转换为 IP 地址的系统。 每次您访问网站时,您的计算机都会发送 DNS 请求以查找目标网站服务器的 IP 地址。

当这些 DNS 请求绕过安全隧道并直接发送到您的 ISP 服务器时就会出现问题。 这就是 DNS 泄漏的发生方式:即使使用 IP 掩码,您的真实 DNS 服务器仍会透露有关您的信息。 在这种情况下,即使您通过 代理或 VPN 连接,任何执行检查的资源都可以看到发送到您的 ISP DNS 服务器的请求,确定您的真实地理位置,并最终对您的 IP 地址表示怀疑。

换句话说,绕过代理的 DNS 请求可以轻松暴露您的真实位置,破坏代理连接的匿名性,并为检查您的服务引发警示。

DNS 泄漏的主要原因是配置不当或特定的网络行为。 一些代理服务根本不路由 DNS 请求,或者您的操作系统可能硬编码了 DNS 提供商。

您可以使用特殊服务(例如 DNS 泄漏测试或 Browserleaks)检查 DNS 泄漏。 它们显示处理您请求的 DNS 服务器列表。 如果您看到来自您所在国家或家庭 ISP 使用的服务器的 DNS 服务器,您的匿名性已受到破坏。

如何保护自己免受 DNS 泄漏

首先,确保您使用的代理通过安全通道路由 DNS 请求。 至于 VPN 服务,很多都内置了 DNS 泄漏保护。 如果您手动配置 DNS,您可以在网络设置中明确设置可靠的公共 DNS 服务器,例如 Cloudflare DNS(1.1.1.1)或 Google DNS(8.8.8.8)。 这确保名称解析请求发送到中立的 DNS 服务器,而不是您的 ISP 的 DNS。 还有代理工具和防火墙可以拦截所有系统 DNS 请求并强制它们通过 VPN 隧道。

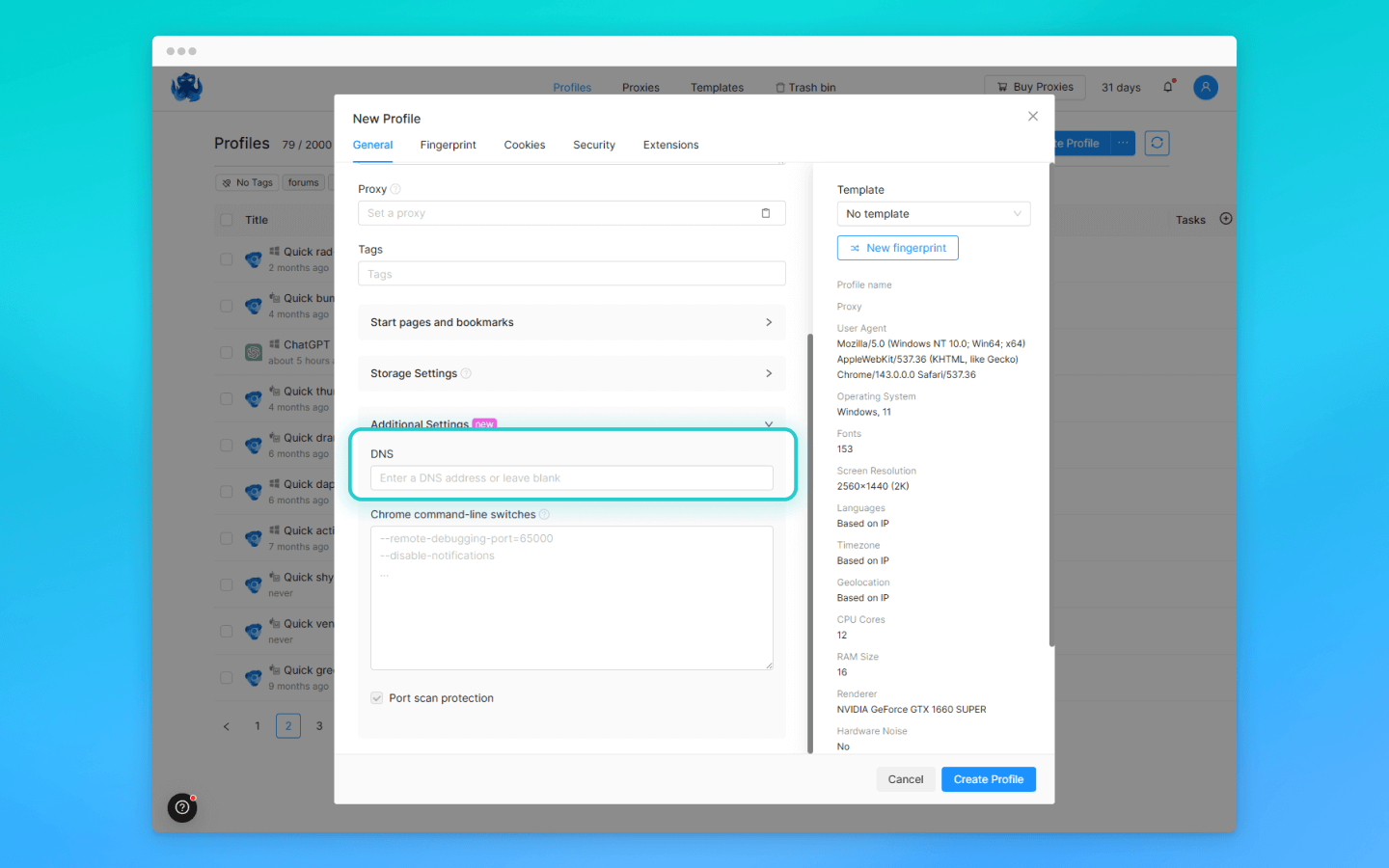

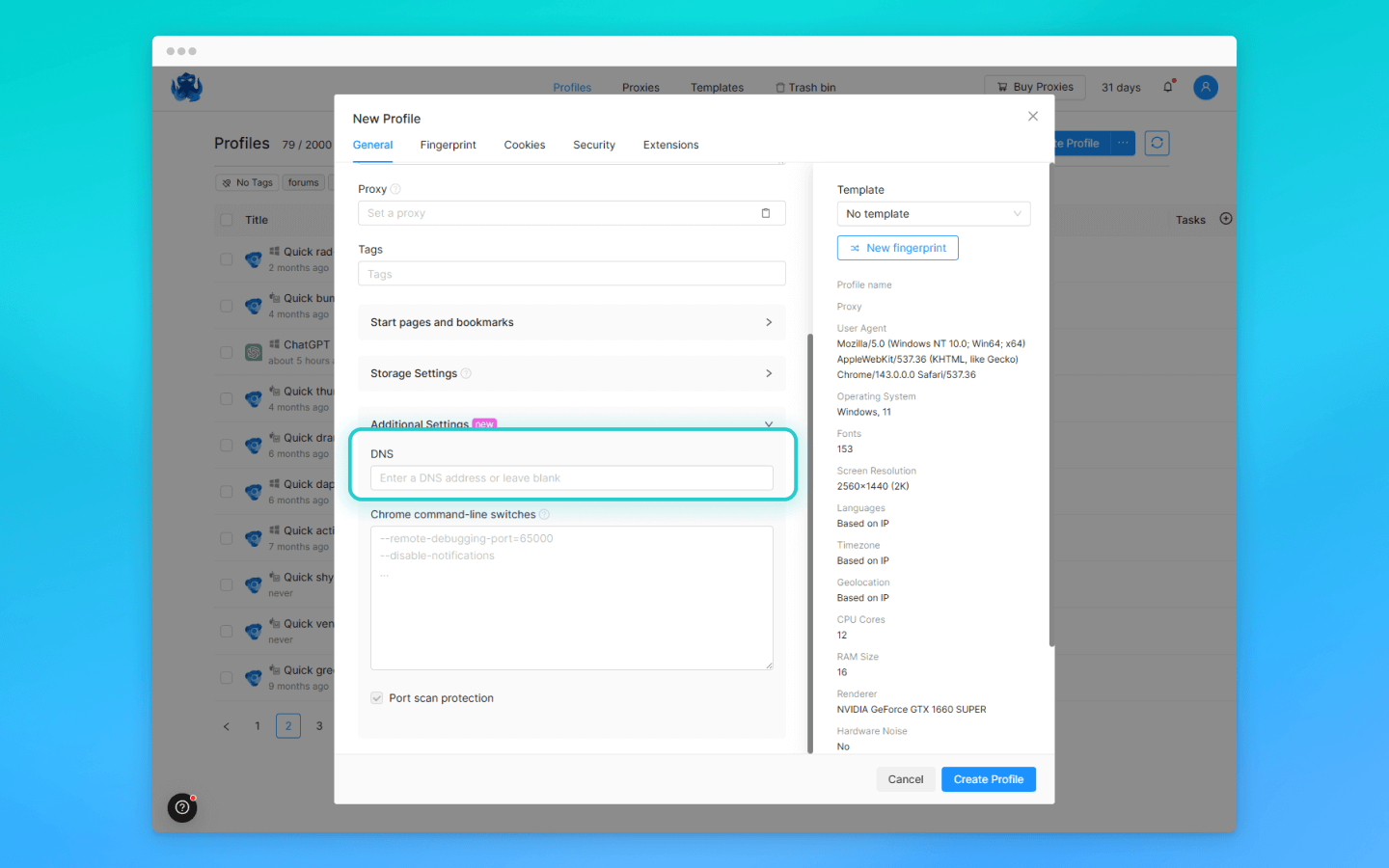

那么反检测浏览器呢?例如,Octo Browser 在配置文件级别解决了这个问题:默认情况下,所有 DNS 请求均绑定到正在使用的代理,因此普通用户无需进行任何配置。 对于高级用户,Octo 允许您在配置文件设置中手动指定自定义 DNS 服务器。 系统设计使得浏览器无法询问本地 ISP 的任何信息——所有 DNS 请求都与其他流量走相同的路线。

WebRTC 泄漏:浏览器如何通过 P2P 暴露您的 IP 地址

WebRTC(Web 实时通信)是一种用于直接在浏览器之间(点对点)传输音频、视频和数据的技术。 它为视频通话、网络会议和在线游戏提供低延迟和加密流量。

然而,WebRTC 存在一个主要缺点:它允许任何网站获取您的真实 IP 地址,即使您正在使用代理。 WebRTC 泄漏的工作原理如下:当浏览器建立 P2P 连接时,它使用 ICE 协议并向 STUN 服务器发送请求以确定您的网络地址(包括本地和外部)以进行通信。 这个过程不需要特殊权限——与访问摄像头或地理位置不同,没有弹出提示。 结果,用户可能甚至没有意识到网站使用隐藏脚本发现了他们的真实 IP 地址。

更有趣的是,即使您使用的是 VPN,浏览器可能会将您的真实外部 ISP IP 地址报告给 STUN 服务器,绕过 VPN 隧道。 从匿名性的角度来看,这是一个关键的漏洞:单个 WebRTC 请求可能会破坏您整个欺骗设置。 也就是说,通过适当的配置,您的 IP 地址不会泄露。

如何保护自己免受 WebRTC 泄漏

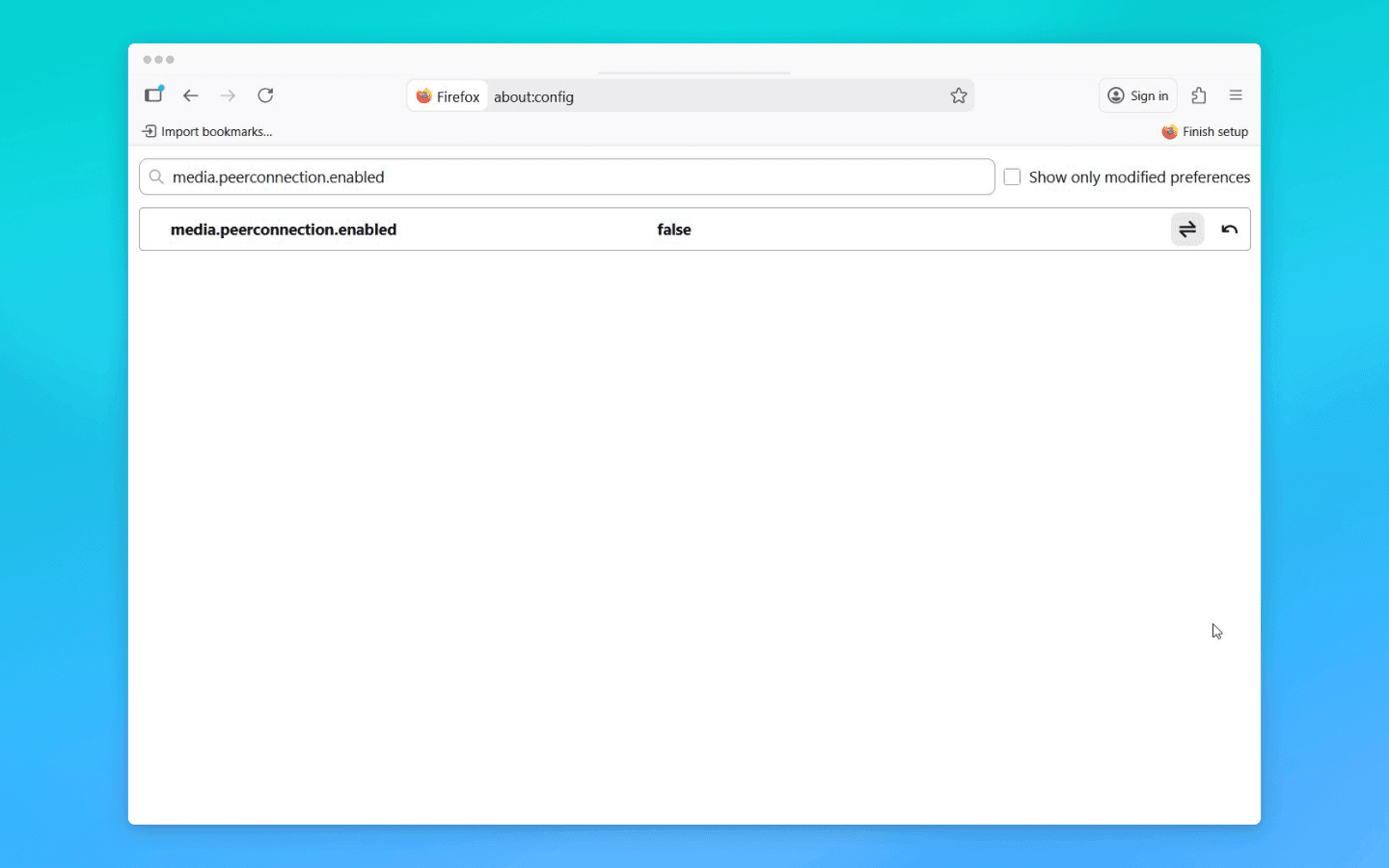

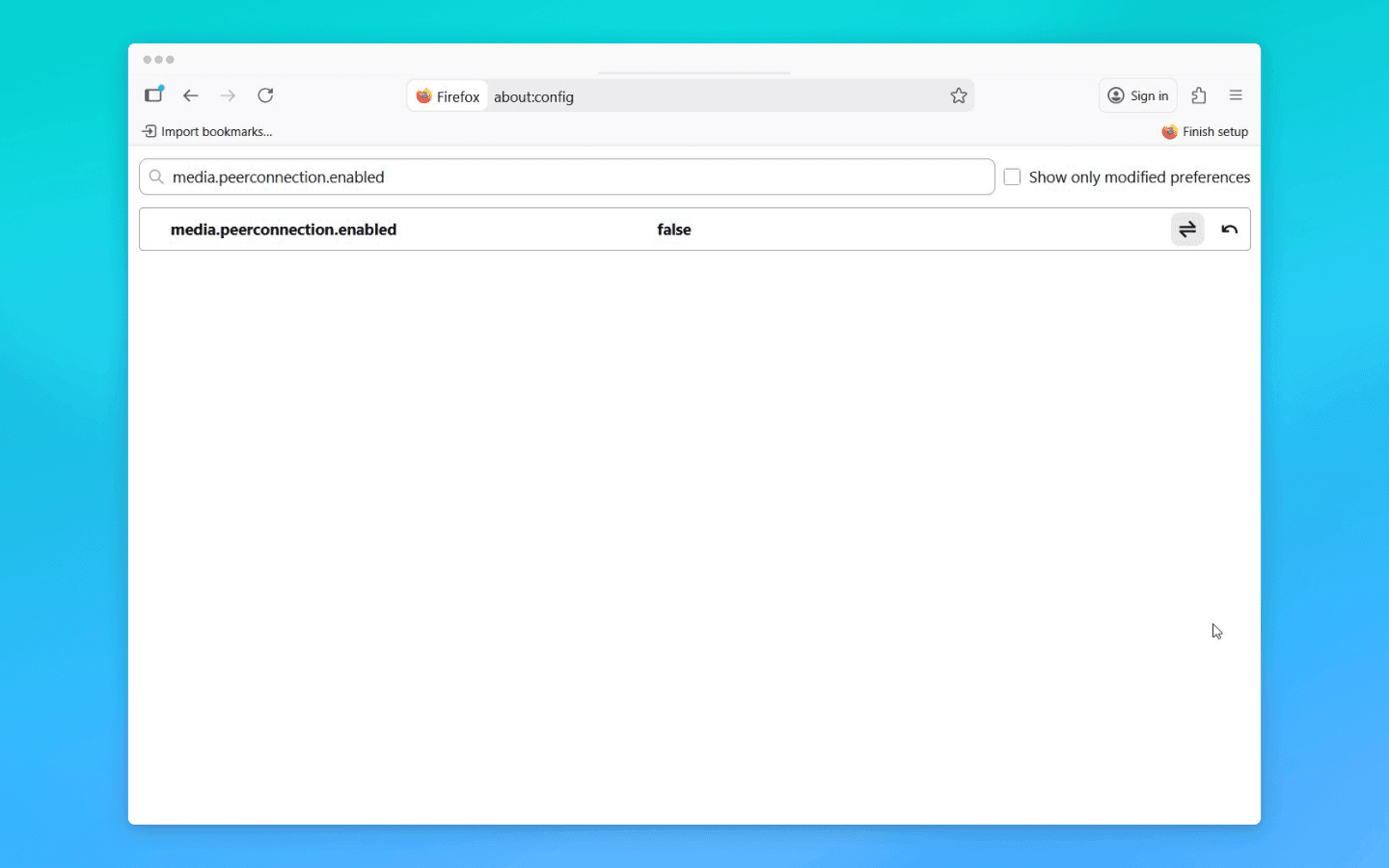

最激进的选择是完全禁用浏览器中的 WebRTC。 在这种情况下,不会建立 P2P 通道,网站脚本将无法通过这项技术获取您的 IP 地址。 在 Firefox 中有一个隐藏设置:在 about:config 页面上,您可以将 media.peerconnection.enabled 参数设置为 false,这会完全禁用 WebRTC。

在 Chrome 或 Opera 中,没有这样的内置切换,但可以通过扩展(例如 WebRTC 泄漏防止 或 WebRTC 控制)或类似 uBlock Origin 的网络拦截器来解决问题,其中包括一个选项来禁用 WebRTC。 通过这些扩展,您可以阻止浏览器交换 WebRTC UDP 数据包,从而消除泄漏。

然而,重要的是要理解,完全禁用 WebRTC 可能会破坏某些服务(Google Meet、流行消息程序的网页版)的功能。 此外,从欺骗的角度来看,完全禁用 WebRTC 可能会显得相当可疑。

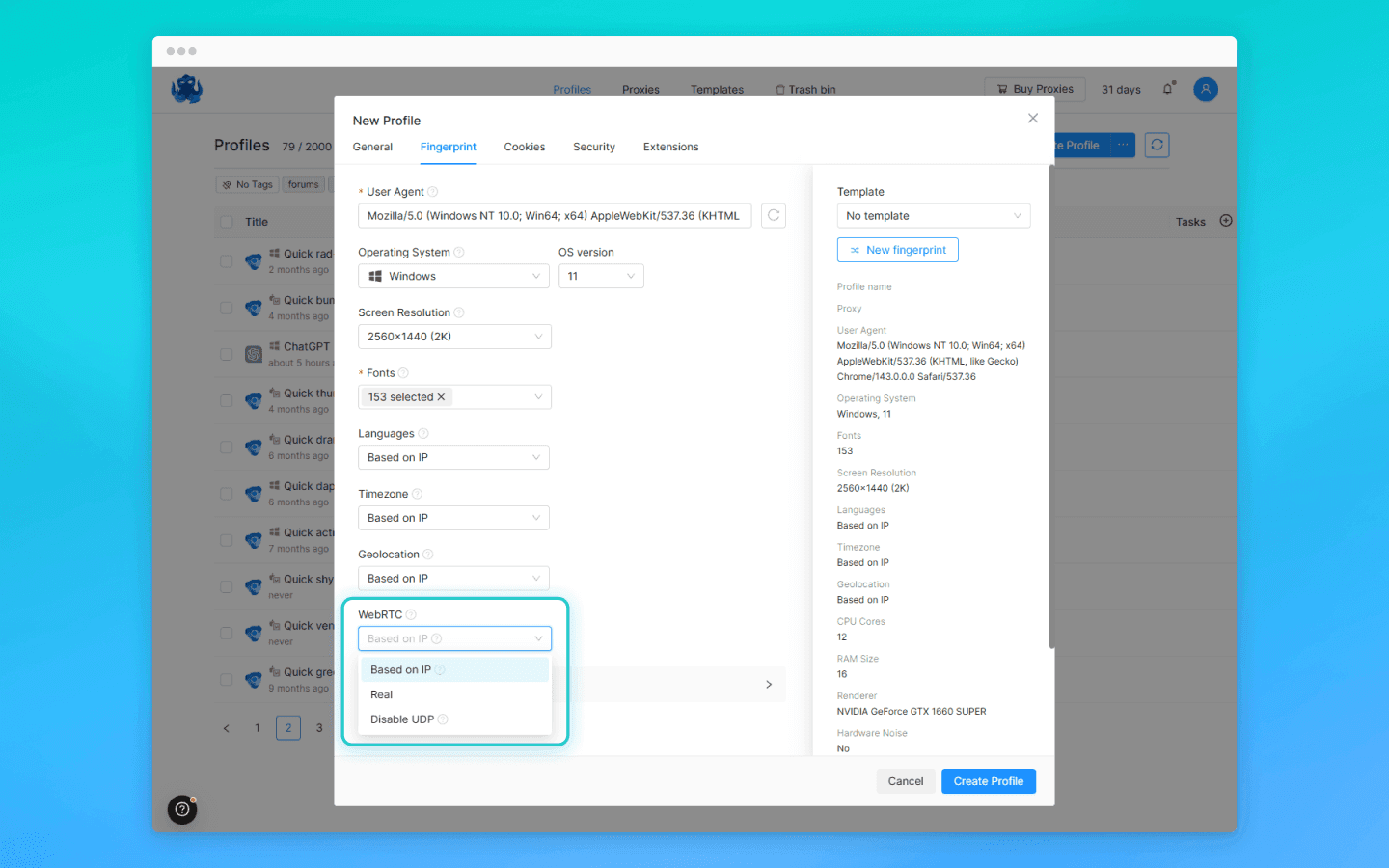

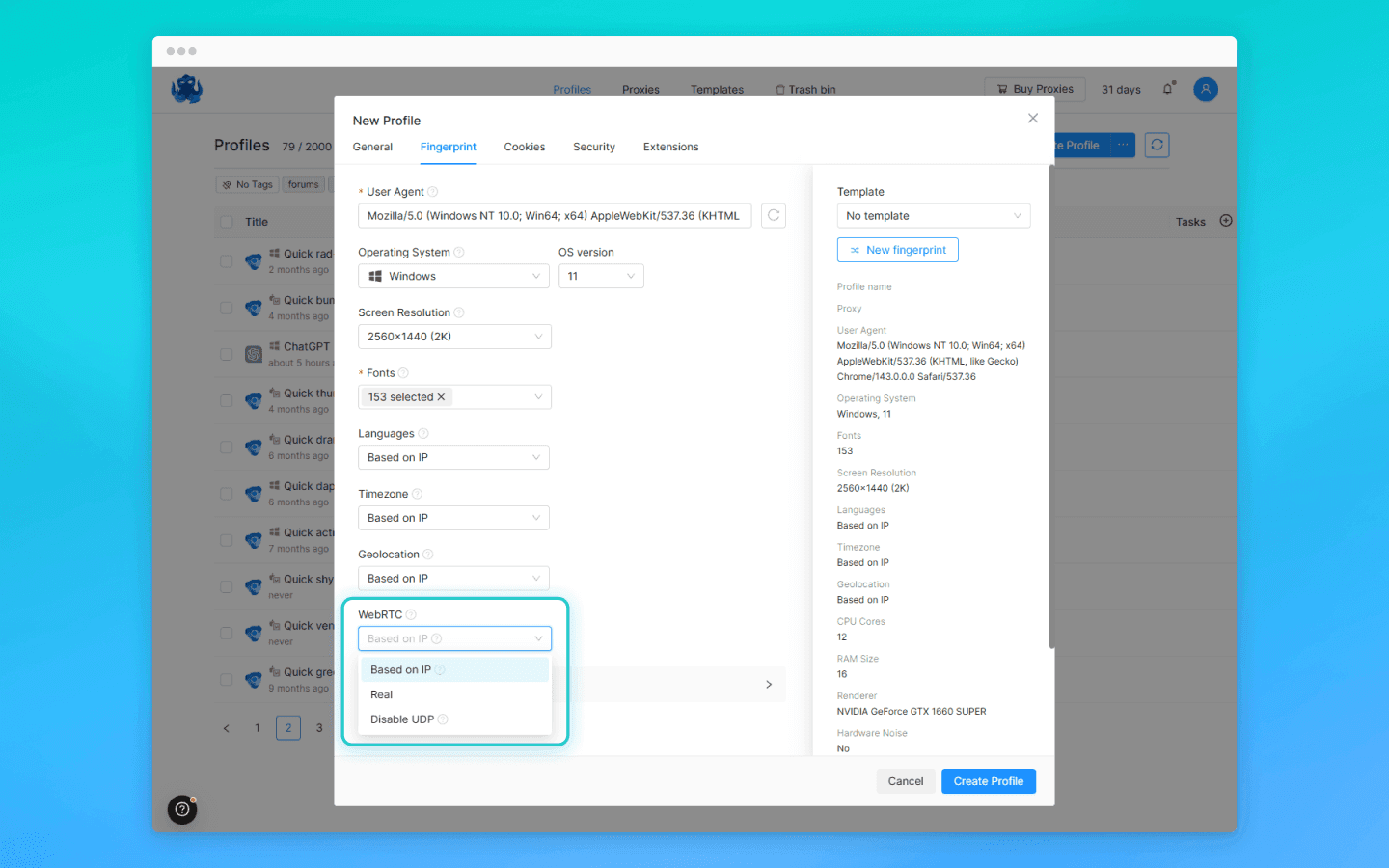

第二种方法是允许 WebRTC,但控制其暴露的 IP 地址。 这是许多反检测浏览器处理它的方式。 在 Octo 浏览器中,您可以为每个配置文件灵活配置 WebRTC 行为。 默认情况下,它设置为“基于 IP”,这意味着 WebRTC 会自动用代理的外部 IP 替代您的 IP 地址。 结果,网站看到的是代理服务器的地址,而非您的真实地址。

此外,Octo 包括“禁用 UDP”选项,可完全阻止代理外部的所有 UDP 流量。 您是否应该使用它取决于您的具体情况。 在大多数情况下,最佳解决方案是适当的 WebRTC 代理。

TLS 泄漏:TLS 指纹以及如何避免留下一份

除了您的 IP 地址外,TLS 指纹还可以揭示有关您的环境的许多信息。 它是一种被动的浏览器或应用程序标识符。 它基于 TLS 连接的未加密特征,在建立 HTTPS 连接时任何服务器都可以看到。

当浏览器通过 HTTPS 连接时,它首先向服务器发送一个 ClientHello 消息。 此消息包含协议版本、支持的密码套件列表、TLS 扩展集和密钥交换参数。 每个浏览器都有自己通常稳定的这些值组合。 它们共同形成了一个可识别的 TLS 指纹。

Chrome 以特定顺序发送其密码和扩展。 通过 OpenSSL 运行的 Java 应用程序或机器人将发送不同的参数集。 结果是,密码套件、扩展和支持曲线的组合创建了一个唯一指纹,使服务器能够确定哪个客户端和哪个系统建立了连接。

这为什么很重要? 许多反机器人系统和欺诈监控工具使用 TLS 指纹来检测自动化或可疑连接。 这种方法不需要在页面上执行脚本; 只需被动“监听” ClientHello 即可。 如果您不是通过常规浏览器而是通过例如使用标准 TLS 库的 Python 脚本连接到网站,您的 TLS 指纹会很少见,不像数百万常规 Chrome 或 Firefox 用户。 网站可能会将连接标记为潜在不受欢迎的连接,并且最好的情况下,会开始显示验证码,最坏的情况下,会完全阻止访问。

TLS 泄漏是通过加密连接的细节无形曝光您的技术“唯一性”。

如何保护自己免受 TLS 泄漏

您不能简单地禁用这些参数:必须建立加密,并且无论如何都会发送 ClientHello。 任务是不同的:确保您的指纹在成千上万个合法指纹中不显得突出。 最简单的方法是使用现代、流行的浏览器或高质量的反检测浏览器进行准确的模拟。

由于 TLS 指纹取决于加密库,因此它需要与大多数用户使用的库相同。 例如,基于 Chromium 的浏览器(Chrome、Edge、Opera)在 Windows 上每个版本都有一个指纹; macOS 上的 Safari 有另一个; Firefox 第三个,等等。 如果您使用这些浏览器,您的 TLS 指纹将与大量用户共享,不会引发怀疑。

当链中出现非标准内容时会出现问题:没有现代密码的过时操作系统、干扰加密的代理或具有自己 TLS 实现的自动化工具。 在这种情况下,需要采取行动:要么模拟真实浏览器的行为,要么更新环境。 有一些库可以让您伪造 ClientHello 以匹配真实浏览器的指纹。 总体而言,这是最有效的方法。

使用像 Octo Browser 这样的反检测浏览器时,原则上不存在此问题。 它建立在最新版本的 Octium 浏览器内核(Chromium 分支)之上,因此 Octo 的 TLS 行为与现代 Chrome 的行为相同。 每个 Octo 配置文件都使用 Chromium 库进行加密,并发送与相应版本的原始 Chrome 浏览器相同的密码和扩展集。 这意味着您的 TLS 指纹将不会是唯一的; 它将与相同操作系统版本上数千名常规 Chrome 用户的指纹相匹配。 这正是正确的欺骗所需的。

主要建议是不要自己在环境中引入不一致的更改。 切换浏览器内核或手动禁用重要的 TLS 扩展可能会破坏指纹的一致性。 Octo 团队建议使用默认的配置文件生成设置是有原因的:所有参数都是为最大一致性而平衡的。 这不仅对消除 TLS 泄漏很重要,而且对于更高质量的整体欺骗也很重要。

结论

在线匿名性是一项多层次任务。 仅靠代理或 VPN 隐藏您的 IP 地址是不够的。 消除所有网站可能通过途径获取您的真实 IP 地址或数字指纹的渠道也很重要。 DNS、WebRTC 和 TLS 泄漏是了解隐私的重要向下路径。

解决泄漏最优化和简单的方式是使用专业的反检测浏览器。 Octo Browser 等解决方案为您完成大部分工作:它们自动用安全的地址替换 WebRTC 地址,防止 DNS 泄漏,时间同步区和语言与代理保持一致,并生成可信的一致指纹。 结果,不必手动调整每个浏览器设置; 只需遵循基本规则并依靠内置保护机制即可。

DNS 泄漏:DNS 如何暴露你的 IP

DNS(域名系统)是将域名转换为 IP 地址的系统。 每次您访问网站时,您的计算机都会发送 DNS 请求以查找目标网站服务器的 IP 地址。

当这些 DNS 请求绕过安全隧道并直接发送到您的 ISP 服务器时就会出现问题。 这就是 DNS 泄漏的发生方式:即使使用 IP 掩码,您的真实 DNS 服务器仍会透露有关您的信息。 在这种情况下,即使您通过 代理或 VPN 连接,任何执行检查的资源都可以看到发送到您的 ISP DNS 服务器的请求,确定您的真实地理位置,并最终对您的 IP 地址表示怀疑。

换句话说,绕过代理的 DNS 请求可以轻松暴露您的真实位置,破坏代理连接的匿名性,并为检查您的服务引发警示。

DNS 泄漏的主要原因是配置不当或特定的网络行为。 一些代理服务根本不路由 DNS 请求,或者您的操作系统可能硬编码了 DNS 提供商。

您可以使用特殊服务(例如 DNS 泄漏测试或 Browserleaks)检查 DNS 泄漏。 它们显示处理您请求的 DNS 服务器列表。 如果您看到来自您所在国家或家庭 ISP 使用的服务器的 DNS 服务器,您的匿名性已受到破坏。

如何保护自己免受 DNS 泄漏

首先,确保您使用的代理通过安全通道路由 DNS 请求。 至于 VPN 服务,很多都内置了 DNS 泄漏保护。 如果您手动配置 DNS,您可以在网络设置中明确设置可靠的公共 DNS 服务器,例如 Cloudflare DNS(1.1.1.1)或 Google DNS(8.8.8.8)。 这确保名称解析请求发送到中立的 DNS 服务器,而不是您的 ISP 的 DNS。 还有代理工具和防火墙可以拦截所有系统 DNS 请求并强制它们通过 VPN 隧道。

那么反检测浏览器呢?例如,Octo Browser 在配置文件级别解决了这个问题:默认情况下,所有 DNS 请求均绑定到正在使用的代理,因此普通用户无需进行任何配置。 对于高级用户,Octo 允许您在配置文件设置中手动指定自定义 DNS 服务器。 系统设计使得浏览器无法询问本地 ISP 的任何信息——所有 DNS 请求都与其他流量走相同的路线。

WebRTC 泄漏:浏览器如何通过 P2P 暴露您的 IP 地址

WebRTC(Web 实时通信)是一种用于直接在浏览器之间(点对点)传输音频、视频和数据的技术。 它为视频通话、网络会议和在线游戏提供低延迟和加密流量。

然而,WebRTC 存在一个主要缺点:它允许任何网站获取您的真实 IP 地址,即使您正在使用代理。 WebRTC 泄漏的工作原理如下:当浏览器建立 P2P 连接时,它使用 ICE 协议并向 STUN 服务器发送请求以确定您的网络地址(包括本地和外部)以进行通信。 这个过程不需要特殊权限——与访问摄像头或地理位置不同,没有弹出提示。 结果,用户可能甚至没有意识到网站使用隐藏脚本发现了他们的真实 IP 地址。

更有趣的是,即使您使用的是 VPN,浏览器可能会将您的真实外部 ISP IP 地址报告给 STUN 服务器,绕过 VPN 隧道。 从匿名性的角度来看,这是一个关键的漏洞:单个 WebRTC 请求可能会破坏您整个欺骗设置。 也就是说,通过适当的配置,您的 IP 地址不会泄露。

如何保护自己免受 WebRTC 泄漏

最激进的选择是完全禁用浏览器中的 WebRTC。 在这种情况下,不会建立 P2P 通道,网站脚本将无法通过这项技术获取您的 IP 地址。 在 Firefox 中有一个隐藏设置:在 about:config 页面上,您可以将 media.peerconnection.enabled 参数设置为 false,这会完全禁用 WebRTC。

在 Chrome 或 Opera 中,没有这样的内置切换,但可以通过扩展(例如 WebRTC 泄漏防止 或 WebRTC 控制)或类似 uBlock Origin 的网络拦截器来解决问题,其中包括一个选项来禁用 WebRTC。 通过这些扩展,您可以阻止浏览器交换 WebRTC UDP 数据包,从而消除泄漏。

然而,重要的是要理解,完全禁用 WebRTC 可能会破坏某些服务(Google Meet、流行消息程序的网页版)的功能。 此外,从欺骗的角度来看,完全禁用 WebRTC 可能会显得相当可疑。

第二种方法是允许 WebRTC,但控制其暴露的 IP 地址。 这是许多反检测浏览器处理它的方式。 在 Octo 浏览器中,您可以为每个配置文件灵活配置 WebRTC 行为。 默认情况下,它设置为“基于 IP”,这意味着 WebRTC 会自动用代理的外部 IP 替代您的 IP 地址。 结果,网站看到的是代理服务器的地址,而非您的真实地址。

此外,Octo 包括“禁用 UDP”选项,可完全阻止代理外部的所有 UDP 流量。 您是否应该使用它取决于您的具体情况。 在大多数情况下,最佳解决方案是适当的 WebRTC 代理。

TLS 泄漏:TLS 指纹以及如何避免留下一份

除了您的 IP 地址外,TLS 指纹还可以揭示有关您的环境的许多信息。 它是一种被动的浏览器或应用程序标识符。 它基于 TLS 连接的未加密特征,在建立 HTTPS 连接时任何服务器都可以看到。

当浏览器通过 HTTPS 连接时,它首先向服务器发送一个 ClientHello 消息。 此消息包含协议版本、支持的密码套件列表、TLS 扩展集和密钥交换参数。 每个浏览器都有自己通常稳定的这些值组合。 它们共同形成了一个可识别的 TLS 指纹。

Chrome 以特定顺序发送其密码和扩展。 通过 OpenSSL 运行的 Java 应用程序或机器人将发送不同的参数集。 结果是,密码套件、扩展和支持曲线的组合创建了一个唯一指纹,使服务器能够确定哪个客户端和哪个系统建立了连接。

这为什么很重要? 许多反机器人系统和欺诈监控工具使用 TLS 指纹来检测自动化或可疑连接。 这种方法不需要在页面上执行脚本; 只需被动“监听” ClientHello 即可。 如果您不是通过常规浏览器而是通过例如使用标准 TLS 库的 Python 脚本连接到网站,您的 TLS 指纹会很少见,不像数百万常规 Chrome 或 Firefox 用户。 网站可能会将连接标记为潜在不受欢迎的连接,并且最好的情况下,会开始显示验证码,最坏的情况下,会完全阻止访问。

TLS 泄漏是通过加密连接的细节无形曝光您的技术“唯一性”。

如何保护自己免受 TLS 泄漏

您不能简单地禁用这些参数:必须建立加密,并且无论如何都会发送 ClientHello。 任务是不同的:确保您的指纹在成千上万个合法指纹中不显得突出。 最简单的方法是使用现代、流行的浏览器或高质量的反检测浏览器进行准确的模拟。

由于 TLS 指纹取决于加密库,因此它需要与大多数用户使用的库相同。 例如,基于 Chromium 的浏览器(Chrome、Edge、Opera)在 Windows 上每个版本都有一个指纹; macOS 上的 Safari 有另一个; Firefox 第三个,等等。 如果您使用这些浏览器,您的 TLS 指纹将与大量用户共享,不会引发怀疑。

当链中出现非标准内容时会出现问题:没有现代密码的过时操作系统、干扰加密的代理或具有自己 TLS 实现的自动化工具。 在这种情况下,需要采取行动:要么模拟真实浏览器的行为,要么更新环境。 有一些库可以让您伪造 ClientHello 以匹配真实浏览器的指纹。 总体而言,这是最有效的方法。

使用像 Octo Browser 这样的反检测浏览器时,原则上不存在此问题。 它建立在最新版本的 Octium 浏览器内核(Chromium 分支)之上,因此 Octo 的 TLS 行为与现代 Chrome 的行为相同。 每个 Octo 配置文件都使用 Chromium 库进行加密,并发送与相应版本的原始 Chrome 浏览器相同的密码和扩展集。 这意味着您的 TLS 指纹将不会是唯一的; 它将与相同操作系统版本上数千名常规 Chrome 用户的指纹相匹配。 这正是正确的欺骗所需的。

主要建议是不要自己在环境中引入不一致的更改。 切换浏览器内核或手动禁用重要的 TLS 扩展可能会破坏指纹的一致性。 Octo 团队建议使用默认的配置文件生成设置是有原因的:所有参数都是为最大一致性而平衡的。 这不仅对消除 TLS 泄漏很重要,而且对于更高质量的整体欺骗也很重要。

结论

在线匿名性是一项多层次任务。 仅靠代理或 VPN 隐藏您的 IP 地址是不够的。 消除所有网站可能通过途径获取您的真实 IP 地址或数字指纹的渠道也很重要。 DNS、WebRTC 和 TLS 泄漏是了解隐私的重要向下路径。

解决泄漏最优化和简单的方式是使用专业的反检测浏览器。 Octo Browser 等解决方案为您完成大部分工作:它们自动用安全的地址替换 WebRTC 地址,防止 DNS 泄漏,时间同步区和语言与代理保持一致,并生成可信的一致指纹。 结果,不必手动调整每个浏览器设置; 只需遵循基本规则并依靠内置保护机制即可。

随时获取最新的Octo Browser新闻

通过点击按钮,您同意我们的 隐私政策。

随时获取最新的Octo Browser新闻

通过点击按钮,您同意我们的 隐私政策。

随时获取最新的Octo Browser新闻

通过点击按钮,您同意我们的 隐私政策。